Ingeniería Social ¿qué es?

Figura 1: Libro el Arte del Engaño de Kevin Mitnick

¿Qué es la Ingeniería Social?

Es una mezcla de ciencia, psicología y arte. Si bien es increíble y complejo, también es muy simple. Lo definimos como "cualquier acto que influya en una persona para tomar una acción que puede o no ser lo mejor para él". Lo hemos definido en términos muy amplios y generales porque creemos que la ingeniería social no siempre es negativa, pero abarca cómo nos comunicamos con nuestros padres, terapeutas, hijos, cónyuges y otros.

Los sesgos no son más que las desviaciones de un estándar de racionalidad o buenos juicios.

Hay muchos tipos de sesgo, pero estos 7 son los más importantes:

- Quid Pro Quo: Significa algo para algo, muy ocupado por policías y agencias de inteligencias, pero también por ingenieros sociales.Un atacante llama a números aleatorios en una empresa que reclama llamar desde el soporte técnico. Eventualmente llegaran a alguien con un problema legítimo, agradecidos de que alguien los llame para ayudarlos. El atacante "ayudará" a resolver el problema y, en el proceso, la victima tendrá que escribir comandos que le den acceso al atacante o inicien la instalación de algún código malicioso (malware).

- Baiting: Es como el caballo de Troya contemporáneo, se utilizan medios físicos, por lo general periféricos y se basa en la curiosidad o la codicia de la víctima.En este ataque, el atacante deja un pendrive USB infectado con malware o un disco duro externo USB en una ubicación segura (baño, ascensor, acera, estacionamiento), le da una etiqueta de aspecto legítimo y curioso y simplemente espera a que la víctima use el dispositivo. Hoy en día no es necesaria la interacción del usuario para tomar control del computador de la victima, solo es necesario que lo conecte para que se ejecute el payload.

- Pretexting: Es el acto de crear y usar un escenario inventado para involucrar a una víctima específica de manera que aumente la posibilidad de que la víctima divulgue información o realice acciones que serían poco probables en circunstancias normales.Esta técnica se puede utilizar para engañar a una empresa para que divulgue información del cliente, así como por investigadores privados para obtener registros telefónicos, registros de servicios públicos, registros bancarios y otra información directamente de los representantes del servicio de la compañía.La información puede ser utilizada para establecer una legitimidad aún mayor bajo un cuestionamiento más intenso con un gerente, por ejemplo, para hacer cambios en la cuenta, obtener saldos específicos, etc.

- Diversion Theft: También conocido como "Corner Game" o "Juego de la esquina", originado en el East End of London, el robo de diversión es una "estafa" ejercida por ladrones profesionales, normalmente en contra de una empresa de transporte o mensajería.El objetivo es persuadir a las personas responsables de una entrega legítima de que el envío se solicita en otro lugar, por lo tanto, "a la vuelta de la esquina". Ademas es la técnica principal ocupada por magos, desviar la atención en otra cosa.

- Tailgaiting o Piggybacking: Un atacante que busca ingresar a un área restringida, donde el acceso es desatendido o controlado por control de acceso electrónico, simplemente puede entrar detrás de una persona que tiene acceso legítimo. Si su organización tiene más de una puerta o tal vez una salida secundaria al estacionamiento, asegúrese de que no se permita a nadie entrar por esas puertas (excepto el personal autorizado); esto se conoce como "Tailgaiting".Un atacante que busca ingresar a un área restringida protegida por un control de acceso electrónico desatendido, por ejemplo por tarjeta RFID, simplemente entra detrás de una persona que tiene acceso legítimoSiguiendo una cortesía común, la persona legítima generalmente mantendrá la puerta abierta para el atacante. La persona legítima puede no solicitar la identificación por varias razones, o puede aceptar una afirmación de que el atacante ha olvidado o perdido la tarjeta de identidad correspondiente. El atacante también puede simular la acción de presentar un token de identidad.

- Phishing: Técnica de Suplantación de identidad, mediante correos electrónicos fraudulentos que conducen a sitios Web falsos. Objetivo: Robo de credenciales y datos sensibles. Infección del equipo y la red.

-

- Phishing Genérico, Características:

- El phishing no es necesariamente dirigido.

- El phishing se cuelga de servidores y dominios existentes y envía spam masivamente.

- Su efectividad es baja, pero debido al alto numero de la muestra lo hace viable.

- Phishing Genérico, Características:

-

- Spear Phishing, Características:

- El phishing es dirigido.

- El phishing cuenta con dominio personalizado.

- Es altamente efectivo debido a que si el atacante se dedica a autenticar el correo este llegaría a la bandeja de entrada a la victima.

- Registro SPF, Firma DKIM, DMARC, etc.

- Spear Phishing, Características:

Ejemplos:

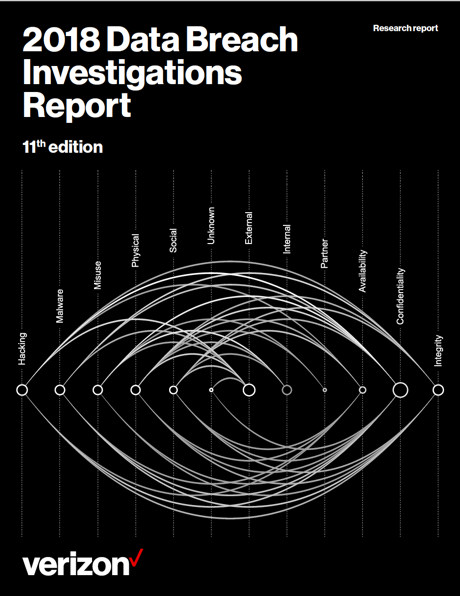

Figura 3: Phishing que pretende se una advertencia sobre una multa no pagada en una autopista en chile, si se puede observar en el link que la URL es de Francia y pretende que bajemos un zip, que en este caso infectaba con un Ransomware

Figura 4: Sitio Web Falso que simula ser de Banco Estado

- Vishing

Esta técnica utiliza un sistema de respuesta de voz (IVR) fraudulento para recrear una copia legítima de un sistema de IVR de un banco u otra institución.

Se le solicita a la víctima (generalmente a través de un correo electrónico de suplantación de identidad) que llame al "banco" a través de un número (idealmente gratuito) proporcionado para "verificar" la información o puede hacer la llamada directamente haciéndose pasar por el ejecutivo del banco.

El reporte DBIR del 2018, una de las conclusiones principales a las que llega indica lo siguiente, este año vimos, una vez más, que los cibercriminales siguen teniendo éxito con las mismas técnicas probadas y comprobadas y sus víctimas siguen cometiendo los mismos errores.

Lamentablemente sigue siendo cierto hoy en día, las personas siguen cayendo en campañas de phishing.

Figura 5: Reporte DBIR 2018

Recomendaciones:

- Las personas deben establecer marcos de confianza. (es decir, cuándo / dónde / por qué / cómo se debe manejar la información privada y confidencial).

- Verificar siempre las fuentes de información de los correos y llamadas entrantes.

- Nunca ingresen a un link directamente desde el correo.

- Revisa periódicamente tus cuentas bancarias.

- Pedir detalles siempre sobre la identidad de quien llama, si alguien llama y no puede acreditar quien es o de que empresa habla, no mantengas la conversación.

- No debes sentir obligación/urgencia/felicidad de recibir un correo/llamada y proporcionar información privada o información de tu tarjeta bancaria, por lo general si lo sientes, es un phishing

Desafío:

”Usted puede contar con procesos bien definidos y robustos, además de la mejor y última tecnología disponible, sin embargo, lo único que necesita es un llamado a un usuario no capacitado o desprevenido, para vulnerar toda la seguridad de una compañía". Kevin Mitnick

Figura 6: Foto con Kevin en la RSA 2018

Ya sabes, debes tener mucho cuidado cuando recibes un correo de un desconocido o una llamada de un extraño, ya que las personas somos el eslabón mas débil de la ciberseguridad.

Para despedirme, los invito a ver la 5ta Temporada de #11PathsTalks y espero que nos veamos pronto en alguna conferencia.

Fuentes:

Artículo escrito por Gabriel Bergel @gbergel (CSA - Chief Security Ambassador) para La Comunidad DragonJAR