De los diferentes tipos de malware que existen hoy en día, supongo que de cara al usuario y a las empresas lo que mas les puede dañar son los troyanos bancarios y los Ramsonware, los primeros por el hecho de atacar la banca electrónica y ejecutar operaciones en nombre de la persona infectada, y los segundos porque te «roba» archivos y te pide un rescate por ellos, hoy vengo a hablaros de un Ransomware, su nombre es Cryptolocker y lleve ya tiempo atacando a los usuarios.

Cryptolocker método de entrada

Normalmente los malware suelen ir en correos electrónicos con adjuntos. En estos correos ellos incluyen un mensaje normalmente incluyendo técnicas de ingeniería social en las que instan al usuario a que abra el adjunto del correo. Un ejemplo podría ser un correo de este tipo:

Tabla de Contenido

Correos de FedEX

Estos correos de FedEX son ya muy conocidos en casos de infección de malware. Algunos asuntos de correo electrónico que están relacionados con esta campaña.

- USPS – Your package is available for pickup (Parcel 173145820507)

- FW: Invoice <random number>

- ADP payroll: Account Charge Alert

- Important – attached form

- FW: Last Month Remit

- McAfee Always On Protection Reactivation

- Scanned Image from a Xerox WorkCentre

- Annual Form – Authorization to Use Privately Owned Vehicle on State Business

- Fwd: IMG01041_6706015_m.zip

- My resume

- New Voicemail Message

- Important – New Outlook Settings

- Scan Data

- New contract agreement.

- Important Notice – Incoming Money Transfer

- Notice of underreported income

- Payment Overdue – Please respond

- FW: Check copy

- Payroll Invoice

- USBANK

- Symantec Endpoint Protection: Important System Update – requires immediate action

Cryptolocker y el adjunto del correo

El adjunto del correo no tiene que contener el malware persé sino que puede ser que sea un dropper que baje el ransomware de Cryptolocker. Esto es debido a que pueden que hayan usado un Dropper sin detección por parte de los AV’s. Con esta imagen, queda clara la función del Dropper. Los ransomware normalmente cifran todo el disco duro o buscan ciertas extensiones para cifrar por ejemplo fotografías, que es algo que puede llegar ha hacer mucho daño, o documentos de office o archivos con ciertos nombres incluso.

Extensiones que busca el Cryptoloker

En el caso de Cryptolocker buscará las siguientes extensiones: *.odt, *.ods, *.odp, *.odm, *.odc, *.odb, *.doc, *.docx, *.docm, *.wps, *.xls, *.xlsx, *.xlsm, *.xlsb, *.xlk, *.ppt, *.pptx, *.pptm, *.mdb, *.accdb, *.pst, *.dwg, *.dxf, *.dxg, *.wpd, *.rtf, *.wb2, *.mdf, *.dbf, *.psd, *.pdd, *.pdf, *.eps, *.ai, *.indd, *.cdr, *.jpg, *.jpe, img_*.jpg, *.dng, *.3fr, *.arw, *.srf, *.sr2, *.bay, *.crw, *.cr2, *.dcr, *.kdc, *.erf, *.mef, *.mrw, *.nef, *.nrw, *.orf, *.raf, *.raw, *.rwl, *.rw2, *.r3d, *.ptx, *.pef, *.srw, *.x3f, *.der, *.cer, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.p7c.

Como veis, no son pocas.

Infección

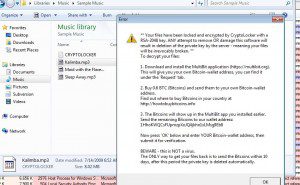

Cuando quedas infectado por Cryptolocker, esto es lo que nos aparece por pantalla:

Aquí nos informa de lo que tendremos que hacer si queremos recuperar los archivos.

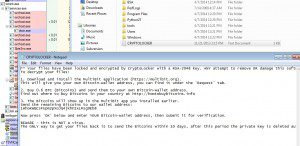

También nos dejará un archivo de texto con las instrucciones

En el siguiente artículo, veremos más detalles de la muestra.