Los ataques entre instituciones, gobiernos, países, empresas cada vez sen mas claros. La ciberguerra es algo que siempre ha estado presente pero que es hasta no hace poco tiempo que se está expresando públicamente.

Norman ha liberado un report sobre una investigación que ha realizado durante mas de un mes.

He estado leyendo el report y he querido compartirlo aquí en la comunidad DragonJAR.

La historia empieza cuando la empresa Telenor avisa de que han sufrido una intrusión en sus instalaciones. Norman empieza la investigación y descubren patrones de ataques. La infraestructura detectada en la investigación pertenece presuntamente a India. Con las evidencias que obtienen persiguen las pistas que van encontrando y descubren que los atacantes no son muy buenos escondiendo sus pruebas. Estirando del hilo de las pruebas encontradas encontraron directorios accesibles con la información que habían robado entre otras cosas.

El espionaje industrial, parece uno de los objetivos, ESET publicó información sobre ello => https://www.welivesecurity.com/2013/05/16/targeted-threat-pakistan-india/

F-Secure publicó una entrada sobre Spyware para MAC que encontraron en el evento del Oslo freedom forum, han encontrado relación entre ambos casos por el mismo developer, mismo Apple iD etc..=> https://www.f-secure.com/weblog/archives/00002554.html

Los países que han sufrido los ataques han sido diversos, entre ellos países Bajos, Pakistán, EE.UU., Irán, China, Taiwán, Tailandia, Jordania, Indonesia, Reino Unido, Alemania, Austria, Polonia, Rumania etc..

Para conseguir infectar a los usuarios se han usado los clásicos ataques de Spear Phishing via email. Los adjuntos que había en los correos explotaban los siguientes CVE: CVE-2012-0158, CVE-2010-3333, CVE-2012-0422 CVE-2012

En el informe encontraron una infraestructura muy grande en la que operaban, mas de 600 dominios. Incluso mientras realizaban el informe. Han proporcionado un mapa con los C&C e infraestructura en general:

En el informe han colocado los dominios, ip’s y MD5 relacionados con el caso, he decidido investigar que parte de la infraestructura todavía seguía viva.

IP’s que había en el informe de Norman:

seifreed@hl20:~/server$ wc -l ips.txt

239 ips.txt

¿Cuantas de estas IP’s siguen activas?

seifreed@hl20:~/server$ wc -l ips_up.txt

116 ips_up.txt

Dominios que había en el informe de Norman:

seifreed@hl20:~/server$ wc -l blacklist_domains.txt

595 blacklist_domains.txt

¿Cuantos de estos dominios siguen activos?

seifreed@hl20:~/server$ wc -l host_alive_with_ips.txt

376 host_alive_with_ips.txt

Dominios e IP’s activas

Con tal de hacer un poco el seguimiento de la infraestructura presentada en el informe de Norman, comprobé cuales de esos dominios todavía resolvían y que procedencia tenían.

Dominios.

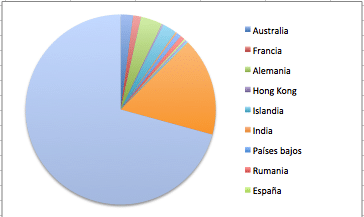

En el informe de Norman existían 595 dominios, cuando he realizado la investigación habían 376 dominios activos. He realizado un gráfico con los resultados obtenidos.

IP’s

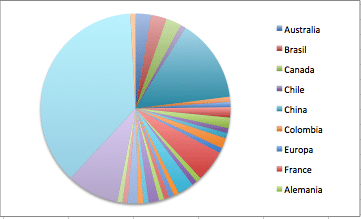

En el informe de Norman habían reportado 239 ip’s relacionadas con el caso. Después de la revisión por mi parte he encontrado 116 Ip’s activas. He realizado un gráfico de la procedencia de estas IP’s

Como veis la infraestructura detectada por Norman permanece todavía activa y es que el trabajo por parte de los CSIRT e ISP para el cierre de estas IP’s y dominios maliciosos no siempre es tan rápido como ellos querrían.

Para ver los reportes de Norman, podemos visitar

Informe ejecutivo => Norman HangOver report (Executive Summary)

Informe de la infraestructura => Unveiling an Indian Cyberattack Infrastructure

Apéndices del informe => Unveiling an Indian Cyberattack Infrastructure (Appendixes)