Iphone/Ipod Touch como herramienta de Test de Penetración I de III

=========================================================

- Iphone/Ipod Touch como herramienta de Test de Penetración (I de III)

- Iphone/Ipod Touch como herramienta de Test de Penetración (II de III)

- Iphone/Ipod Touch como herramienta de Test de Penetración (III de III)

- Iphone/Ipod Touch como herramienta de Test de Penetración (Bonus)

=========================================================

Hace poco DragoN publicó una noticia sobre la disponibilidad de NeoPwn (BackTrack para celulares) y muchos de nosotros quedamos más que enamorados de dicha herramienta, a falta entonces de $$$ trataremos de implementar algunas de las prestaciones (herramientas) de NeoPwn en nuestro Ipod Touch ;).

Todos los procesos aquí descritos serán llevados a cabo sobre un Ipod Touch 1G, pero en teoría deberían funcionar sobre los Iphone.

El Ipod Touch es un reproductor portátil de fotos, sonidos y videos digitales diseñado y distribuido por Apple (más información), y que puede ser "modificado" para realizar otras tareas adicionales para las que fue creado, incluso para labores de Test de Penetración como será en este caso.

Se hace necesario también hacer algunas definiciones básicas sobre la tecnología Iphone/Ipod, estas definiciones las he tomado del magnífico foro ClubIfone:

Sincronización: Método que se usa para establecer comunicación entre el dispositivo sea iPod o iPhone con la PC , para intercambiar archivos, sea Música , Fotos , Contactos , etc.

Restaurar Dispositivo: Método que se usa para regrabar el Software (Firmware) del dispositivo formateando y escribiendo todo nuevo. (se usa cuando el soft falla)

Pantalla de Restauración: Es la pantalla negra con un símbolo de un cable y un CD , esta pantalla nos aparece cada vez que intentemos restaurar o actualizar el Firmware

Actualización de Firmware: Se refiere al método de subir la versión del Software del dispositivo ej: pasar de 1.1.2 a 1.1.4

Downgrade de Firmware: Se refiere al método de bajar de versión del Software del dispositivo ej: pasar de 1.1.4 a 1.1.2

1.1. 1 , 1.1.2 , 1.1.3 , 1.1.4 , 2.0 , 2.0.1 , 2.1 , Son las siglas que marcan la versión del Firmware (Software del dispositivo) , cuanto más alta la numeración , significa que la versión es más reciente.

Firmware: Se demoniman al Software que maneja nuestro dispositivo , es aquel programa que vemos cuando manejamos los mismos.

JailBreak , Jailbrekeado , Jailbroken: Es el método que nos permite desbloquear cierta traba de apple, para poder modificar e instalar aplicaciones de terceros en nuestros dispositivos. Así también como agregar el Installer y Cydia a nuestro dispositivo.

Liberado: Termino que se usa para determinar cuando un dispositivo soporta cualquier compañia telefonica.

Source: Son Links a Repositorios ( Repo ), ya sean del Installer o de Cydia.

Repositorios: Son páginas que al agregarlas a la aplicación Installer nos agregan nuevas categorías incrementando descubrir y accesar a distintas aplicaciones.

Springboard: Así se le llama a la pantalla "Menu" del iPhone o iPod Touch , vendría a ser el Escritorio de la PC ( Repo ).

Activado: Al recibir un nuevo dispositivo por parte de apple este necesitará ser activado desde iTunes para poder utilizarlo. Debido a esto surge este término.

Más definiciones e información de interés desde ClubIfone.

Una vez aclarados los diferentes conceptos vamos entonces a convertir nuestro Ipod Touch en una completa herramienta para Test de Penetración.

Quiero aclarar también que no soy ningún experto en técnologías móviles (ni siquiera tengo celular - soy de las pocas personas que no lo tienen XD), que además soy malo para la fotografía, yo simplemente hice un esfuerzo de transformar mi Ipod en una herramienta útil para mi trabajo.

Comenzaré entonces mostrando diferentes métodos para llevar a cabo el JailBreak. Para ello publicaré algunas fotografías y videos que pude realizar con mi corta experiencia como fotógrafo :D.

Así se vería nuestro Ipod Touch sin ningún tipo de modificación (recién adquirido). En el intento de fotografía se alcanza a detallar lo limitado con respecto a aplicaciones disponibles (navegador web, lector de correos, reloj, calendario, youtube, tiempo, notas), eso si, con el acceso a la tienda (App Store) para comprar aplicaciones y demás ($$$).

El uso común de un ipod touch es para escuchar música, ver videos, jugar y navegar en internet. Para algunas de estas tareas es necesario utilizar Itunes como gestor de aplicaciones, música y videos. Veamos como instalar dicho programa (típico siguiente-siguiente de Windows).

Más información y descarga de Itunes

Descargar Video Tutorial de Instalación del Itunes

Se hace necesario (o por lo menos yo decidí) actualizar el Firmware de mi Ipod Touch, para ello basta con utilizar la herramienta disponible en Itunes (Actualizar).

Veamos como hacerlo:

Video actualización Firmware (password: www.dragonjar.org)

Así debería verse ahora desde Itunes

Y este sería el aspecto que tendría el Ipod Touch, como vemos este llega con las mismas aplicaciones del firmware anterior, salvo el acceso a la App Store.

Para realizar el proceso conocido como JailBreak existen varias alternativas, veamos algunas de ellas:

- QuickPwn es un programa para Windows, que nos permite jailbrokear y liberar el iPhone 2G, y jailbrokear el iPhone 3G e iPod Touch sin tener que restaurar.

Más información sobre este método en EsferaIphone - Web Oficial de QuickPwn - Descargar QuickPwn (password: www.dragonjar.org)

Veamos ahora el video llevando a cabo este proceso

Video Tutorial QuickPwn (JailBreak, password: www.dragonjar.org)

Algunas fotografías de este proceso:

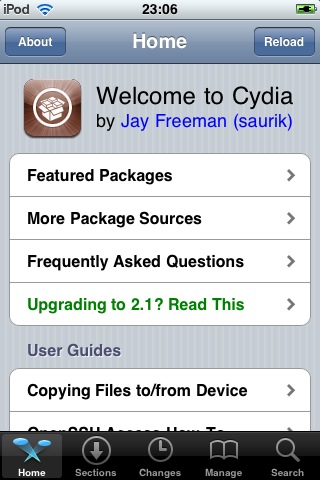

Resultado de QuickPwn. Ahora contamos en nuestro repertorio con Installer y Cydia

La herramienta que hace pareja pero en su versión para Windows es WinPwn (más información sobre WinPwn - Página oficial de WinPwn - Descargar WinPwn, password: www.dragonjar.org):

Veamos el video de uso de esta efectiva herramienta

Video Tutorial WinPwn (password: www.dragonjar.org)

Algunas fotografías del proceso + algunas restauraciones que hice

Una vez finalizado el proceso de JailBreak nuestro Ipod debería tener el siguiente aspecto:

Para finalizar esta primera entrega configuraremos los diferentes repositorios de aplicaciones y el acceso a nuestro correo electrónico (para este caso gmail) como primeras herramientas a utilizar.

Cydia

Cydia es un nuevo programa para instalar aplicaciones, como el Installer, pero con bastantes nuevas funciones y una interface diferente. (Más información sobre Cydia - uso y configuración - desde EsfereIphone).

Installer:

Aplicación del iPhone y iPod Touch , que se logra teniendolo haciendo el JailBreak , esta aplicación permite instalar y buscar varias aplicaciones y juegos de terceros para nuestros dispositivos , se conecta atravéz de Wifi o Edge. (Más información - uso y configuración desde ClubIfone).

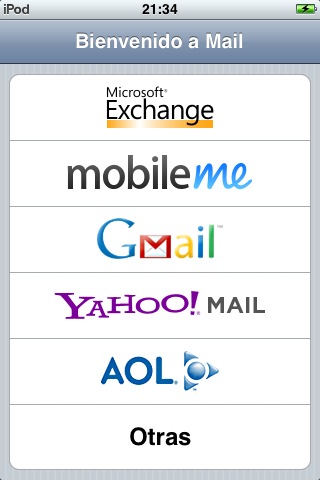

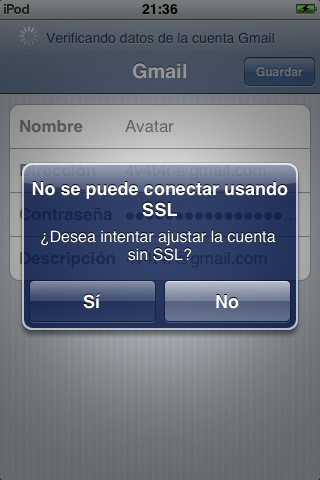

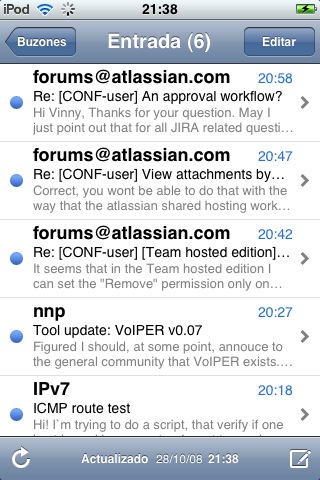

Mail desde Gmail

Esta podría considerarse como nuestra primera herramienta a utilizar, pues lógicamente es un elemento indispensable para la transferencia de información. La configuración es sencilla, pues únicamente es necesario ingresar nuestros datos de acceso al correo electrónico de gmail.

Hasta aquí esta primera entrega, que si bien no mostró casi nada del tema específico sobre Test de Penetración, si preparó todo el terreno para lo que viene. Donde se incluirán herramientas como Nmap, Netcat, Wget, TCPDump, Metasploit, NetStumbler, AirCrack, VNC entre otras ;).

=========================================================

- Iphone/Ipod Touch como herramienta de Test de Penetración (I de III)

- Iphone/Ipod Touch como herramienta de Test de Penetración (II de III)

- Iphone/Ipod Touch como herramienta de Test de Penetración (III de III)

- Iphone/Ipod Touch como herramienta de Test de Penetración (Bonus)

=========================================================

Articulo escrito por David Moreno (4v4t4r) para La Comunidad DragonJAR

David Moreno es Information Security Researcher con 10 años de experiencia en temáticas relacionadas con la Seguridad de la Información, Informática Forense, Ethical Hacking, Criptoanálisis y Análisis de Malware. Conferencista permanente en eventos nacionales e internacionales de seguridad informática

Es investigador especializado en la compañía DEFERO, donde realiza procedimientos avanzados en Test de Penetración, Identificación y Análisis de Vulnerabilidades, Investigaciones Forenses Digitales en conjunto con entidades del gobierno, analista de Malware y Criptoanálisis.