Rompen el primer sistema de criptografía cuántica

Nada supera la criptografía cuántica a la hora de cifrar información o realizar una trasmisión segura de esta, ya que en teoría si alguien observa la información esta se modifica de tal forma que no sea posible recuperar su contenido.

Eso es lo que pasa sobre el papel, pero a la hora de implementar la teoría la cosa es muy diferente; Los investigadores Feihu Xu, Bing Qi y Hoi-Kwong de la Universidad de Toronto en Canadá lograron romper el primer sistema comercial de criptografía cuántica creado por la empresa ID Quantique.

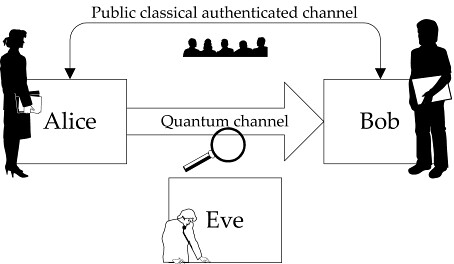

Feihu Xu, Bing Qi y Hoi-Kwong, basaron su ataque en las suposiciones hechas sobre el tipo de errores que pueden aparecer en los mensajes cuánticos. Alice y Bob siempre mantienen un ojo alerta sobre el nivel de error en sus mensajes debido a que saben que Eve introducirá errores si intercepta y lee cualquiera de los bits cuánticos. Por lo que una alta tasa de error es una señal de que el mensaje está siendo capturado.

No obstante, es imposible librarse por completo de los errores. Siempre habrá ruido en cualquier sistema del mundo real por lo que Alice y Bob tendrán que ser tolerantes a un pequeño nivel de error. Este nivel es bien conocido. Distintas pruebas demuestran que si la tasa de error en bits cuánticos es menor del 20 por ciento, entonces el mensaje es seguro.

Estas demostraciones asumen que los errores son resultado del ruido del entorno. Feihu y compañía dicen que una suposición clave es que el emisor, Alice, puede preparar los estados cuánticos requeridos sin errores. Entonces envía estos estados a Bob y juntos los usan para generar una clave secreta que puede usarse como clave única para enviar un mensaje seguro.

Pero en el mundo real, Alice siempre introduce algunos errores en los estados cuánticos que prepara y esto es lo que Feihu ha aprovechado para romper el sistema.

Dicen que este ruido extra permite a Eve interceptar parte de los bits cuánticos, leerlos y enviarlos de nuevo, de una forma que eleva la tasa de error sólo hasta el 19,7 por ciento. En este tipo de “ataque de intercepción y reenvío”, la tasa de error se mantiene por debajo del umbral del 20 por ciento y Alice y Bob no se enteran, intercambiando felizmente claves, mientras Eve escucha sin problemas.

Feihi y compañía dicen que han probado la idea con éxito en un sistema de ID Quantique.

Este es un golpe significativo a la criptografía cuántica, pero no debido a que el sistema de ID Quantique sea ahora rompible. No es por eso. Ahora que la debilidad es conocida, es relativamente fácil para la compañía instalar chequeos más cuidadosos en la forma en que Alice prepara sus estados de forma que sean menos probables los errores.

No obstante, hay un cuerpo significativo de trabajo que demuestra cómo romper sistemas de criptografía cuántica convencional basándose en distintas debilidades por la forma en que está configurados; cosas como reflejos internos no deseados que generan bits cuánticos, eficiencia dispar entre los detectores de fotones y lásers que producen fotones ocultos extra que Eve puede capturar. Todo esto se ha usado para encontrar grietas en el sistema.

Pero aunque pueden solucionarse los problemas conocidos, son los desconocidos los que representan amenazas futuras. El problema que han abierto Feihu y compañía está en la demostración de cómo de fácil es con un pequeño intento malicioso esquivar las suposiciones tras la perfecta criptografía cuántica. Esto quitará el sueño a unos cuantos criptógrafos cuánticos en los próximos meses y años.

Más Información:

Experimental Demonstration Of Phase-Remapping Attack In A Practical Quantum Key Distribution System