Nuevo malware Dyreza

Un nuevo malware está atacando las entidades financieras, se trata del Nuevo malware Dyreza un troyano que ha sido descubierto por la compañía de seguridad CSIS, dirigida por Peter Kruse. Según noticias este troyano tiene características similares al conocido ZeuS y es capaz de realizar ataques man in the browser, por ejemplo.

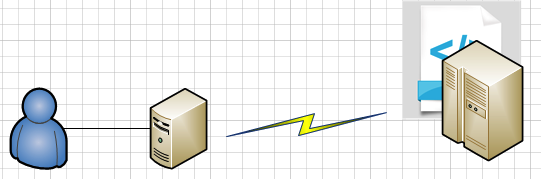

Nuevo malware Dyreza conexión legítima del banco

Aquí tenemos una conexión legítima del banco:

El usuario con su ordenador se conecta a la banca electrónica. No hay nadie que esté interfiriendo en la conexión, el usuario no se encuentra infectado por lo tanto todo ocurre con normalidad.

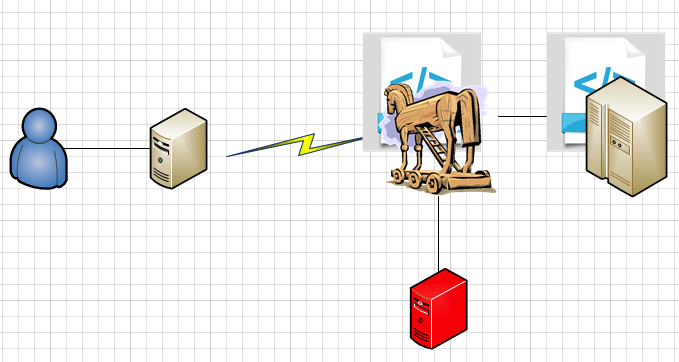

¿Pero qué pasa en una conexión infectada?

En una conexión infectada hay intervenciones, que harán que se puedan interceptar datos, como por ejemplo.

Este es un gráfico que explicaría que ocurre:

El usuario navegaría contra la web del banco. El troyano se activaría y realizaría un ataque Man in the browser contra el usuario.

El usuario vería el contenido de una página que simula ser la web del banco y en ese momento cuando el usuario introduce los datos, el troyano los envía hacia sus servidores los datos robados.

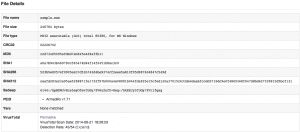

Análisis dinámico de la muestra

La muestra tiene los siguientes detalles:

El análisis se ha llevado a cabo con Cuckoo

El malware al ejecutarse realiza ciertas conexiones:

Los dominios que no pertenecen a Microsoft, no están registrados, por lo que ya lo habrán dado de baja.

El equipo de CSIS, ha analizado estáticamente la muestra y afecta a las siguientes entidades:

"cashproonline.bankofamerica.com/AuthenticationFrameworkWeb/cpo/login/public/loginMain.faces

businessaccess.citibank.citigroup.com/cbusol/signon.do

www.bankline.natwest.com/CWSLogon/logon.do?CTAuthMode=RBSG_CORP4P&domain=.bankline.natwest.com&ct-web-server-id=Internet&CT_ORIG_URL=%2Fbankline%2Fnatwest%2Fdefault.jsp&ct_orig_uri=https%3A%2F%2Fwww.bankline.natwest.com%3A443%2Fbankline%2Fnatwest%2Fdefault.jsp

www.bankline.rbs.com/CWSLogon/logon.do?CTAuthMode=RBSG_CORP4P&domain=.bankline.rbs.com&ct-web-server-id=Internet&CT_ORIG_URL=%2Fbankline%2Frbs%2Fdefault.jsp&ct_orig_uri=https%3A%2F%2Fwww.bankline.rbs.com%3A443%2Fbankline%2Frbs%2Fdefault.jsp

www.bankline.ulsterbank.ie/CWSLogon/logon.do?CTAuthMode=RBSG_CORP4P&domain=.bankline.ulsterbank.ie&ct-web-server-id=Internet&CT_ORIG_URL=%2Fbankline%2Fubr%2Fdefault.jsp&ct_orig_uri=https%3A%2F%2Fwww.bankline.ulsterbank.ie%3A443%2Fbankline%2Fubr%2Fdefault.jsp

AUTOBACKCONN

cashproonline.bankofamerica.com/materials

businessaccess.citibank.citigroup.com/materials

c1shproonline.bankofamerica.com

cashproonline.bankofamerica.com/AuthenticationFrameworkWeb/

cashproonline.bankofamerica.com/assets/

b1sinessaccess.citibank.citigroup.com

businessaccess.citibank.citigroup.com/assets/

businessaccess.citibank.citigroup.com/CitiBusinessOnlineFiles/

www.b1nkline.natwest.com

www.bankline.natwest.com/

www.b1nkline.rbs.com

www.bankline.rbs.com/

www.b1nkline.ulsterbank.ie

www.bankline.ulsterbank.ie/Por ultimo, debes saber que el nuevo malware Dyreza esta diseñado con un código para que actue de forma similar a Zeus, la botnet diseñada para robar información de bancos, y otras amenazas similares

Referencias: https://www.csis.dk/en/csis/news/4262/