Como siempre para mi es un gran placer postear actualizaciones del proyecto nmap, una de mis herramientas favoritas a la hora de realizar una auditoria en seguridad, en esta versión tenemos 14 frescos nse scripts que nos servirán un poco para probar y jugar con ellos, además como siempre nuevos fingerprints y signatures que da más poder y precisión a nuestra herramienta preferida, hoy quiero hablar acerca de la Nueva versión de NMAP mira sus nuevas funcionalidades.

Tabla de Contenido

Nueva versión de NMAP mira sus nuevas funcionalidades caracteristicas

Una de los grandes características que nos trae esta versión es el cambio de nombre para –sh-exec a –lua-exec el equivalente a ncat –sh-exec script.lua en versiones anteriores, como sabemos esta opción nos permite realizar scripting con ncat, sacando toda la potencia al remplazo de netcat creado por los desarrolladores del proyecto Nmap.<>

Carta de la publicación de la Nueva versión de NMAP mira sus nuevas funcionalidades

La carta con la que Gordon «Fyodor» Lyon ha publicado esta nueva versión, resume muchas de sus nuevas características:

«Hi Folks. It has been a while since the last stable Nmap release, but

I’m pleased to release Nmap 6.40 and I think you’ll consider it worth

the wait! It includes 14 new NSE scripts, hundreds of new OS and

service detection signatures, a new –lua-exec feature for scripting

Ncat, initial support for NSE and versión scanning through a chain of

proxies, improved target specification, many performance enhancements

and bug fixes, and much more! So many improvements, in fact, that our

source code repository recently reached revision number 31337! In

addition to our normal developers, this release showcases the efforts

of our 3 Google Summer of Code students who have all been doing great

work since June. Congratulations George, Jacek, and Yang!»¿Qué incluye la nueva versión NMAP?

Pero si nos ponemos a hablar de números concretos nos encontramos que esta nueva versión de NMap incluye:

- 91 nuevas fingerprints, para un total to 4,118

- 8.979 service/versión detection fingerprints

- Detección de 897 protocolos entre los mas populares.

En cuanto a los scripts para el motor NSE, contamos con 446, entre ellos los siguiente 14 nuevos scripts que pasan a formar parte oficialmente del proyecto NMap:

- ventrilo-info

- teamspeak2-version

- mysql-enum

- murmur-version

- ike-version

- http-vuln-cve2013-0156 (Vulnerabilidad en RoR a Object injection)

- http-stored-xss

- http-phpmyadmin-dir-traversal

- http-fileupload-exploiter

- http-comments-displayer

- http-git.nse

- xmpp-info, irc-info, sslv2

- hostmap-bfk

- hostmap-ip2hosts (Visto en el CSI2013 Felicitaciones a Calderpwn,por cierto saludos 😛)

También se ha actualizado la licencia del proyecto para evitar problemas con los instaladores como el de descarga de Download.com https://insecure.org/news/download-com-fiasco.html, recuerden no confiar ni en cnet, ni en ningún otro sitio de descargas y traten de usar en lo posible el sitio oficial para descargar el software que deseen.

Para actualizar solo bastara con ir a : https://nmap.org/download.html o si tienes debian / derivados :

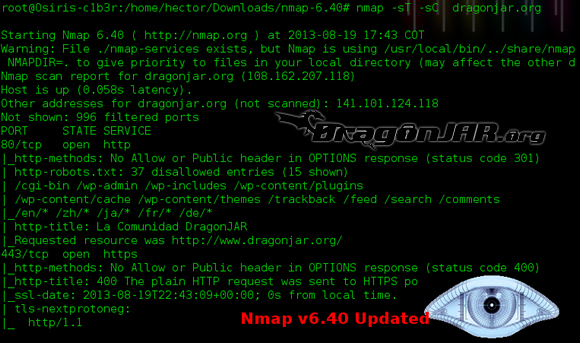

Mostrando la versión y las opciones de compilación

Probando ip2host incluido oficialmente en la nueva versión de NMap

Este script no se encuentra aun documentado pero como nos contaba Roberto aka @LightOS en CSI2013 es de mucha utilidad para encontrar dominios y subdominios.

Mas información:

https://nmap.org/

Fuente :

nmap-hackers mailist https://seclists.org/nmap-announce/

dev-nmap mailist https://seclists.org/nmap-dev/

Articulo escrito por Héctor Jiménez ( @c1b3rh4ck ) para La Comunidad DragonJAR