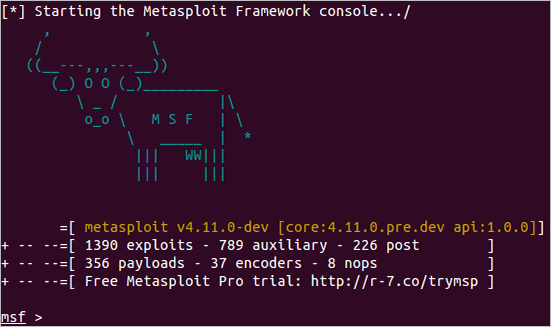

Metasploit Framework

Metasploit es un proyecto open source que proporciona información acerca de vulnerabilidades de seguridad informática, ayuda en tests de penetración y en el desarrollo de firmas para Sistemas de Detección de Intrusos. Su subproyecto más conocido es el Metasploit Framework.

Una herramienta para desarrollar y ejecutar exploits contra una máquina remota. Otros subproyectos importantes son la bases de datos de opcodes (códigos de operación), un archivo de shellcodes, e investigación sobre seguridad.

Metasploit Framework en lenguaje Ruby

Es una herramienta para desarrollar y ejecutar exploits contra una máquina remota, fue escrito inicialmente utilizando el lenguaje de programación de scripting Perl, aunque actualmente ha sido escrito de nuevo completamente en el lenguaje Ruby.

El proyecto Metaspoit acaba de anuncia la nueva versión del Metasploit Framework, que incluye entre otras, las siguientes novedades:

Novedades que incluye

- Metasploit ahora tiene 463 exploits y 219 módulos auxiliary (comparado con los 453 y 218 respectivamente en la v3.3.1).

- El payload Meterpreter es ahora multi-hilo, permitiendo manejar varias peticiones al tiempo.

- El Meterpreter es mas estable y robusto para la mayoría de los casos.

- La base de datos subsystem ahora usa ActiveRecord para actualizar las bases de datos.

- para ver todos los cambios en esta versión click aquí.

Descarga la Ultima Versión de Metasploit FrameWork

[sam_ad id="3"]

Participa de la educación online que DragonJar te ofrece como es el diplomado de Seguridad Informática Ofensiva, accede por el enlace y conoce mucho más - https://www.dragonjar.education/diplomado/

Contactanos al cel (+57)-3043849657