Hoy en día con la cantidad de malware que sale, es imposible poder analizar todas las muestras. Solamente analizando las muestras que desinteresadamente investigadores colocan para que te las puedas bajar de forma pública es complicado estar al día, Mastiff automatizando el análisis de malware nos ayudara en el análisis masivo de muestras.

Si a eso le sumas, el echo de tener sensores por ahí montados para analizar mas malware se te hace un trabajo bastante tedioso. Dependiendo de a la finalidad a la que te dediques el ámbito con el que se abordará esta ardua tarea será una y otra.

Tabla de Contenido

Mastiff automatizando el análisis de malware en Remnux

Antes de empezar a jugar con él os voy a pedir que lo uséis en la distribución Remnux, puesto que ya viene instalado. Una vez que tengáis la distribución bajada deberemos primero de actualizar el script de Mastiff.

Para ello hacemos:

El output que deberíamos de recibir por consola es:

Sencillo ¿verdad?

Visualizar fichero de configuración

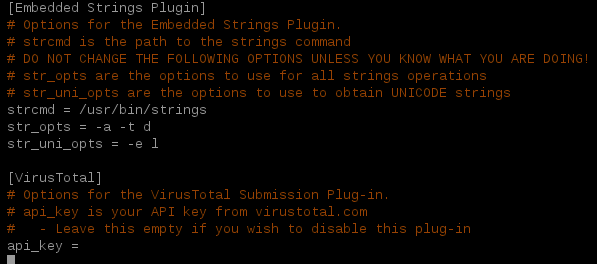

Ahora lo que haremos será echar un vistazo al fichero de configuración:

Colocamos la API key y ya podemos usar Mastiff

Ejecutamos Mastiff y vamos a ver el output que genera:

Donde se guarda Mastiff los resultados

Mastiff guarda los resultados en un SQLite, lo pudimos ver en el archivo de configuración. Si quisiéramos hacer querys, os muestro un ejemplo de, en que tablas guarda la información Mastiff:

Ahora veremos que LOG se ha generado, para ello deberemos de ir a /var/log/mastiff/. Dentro, habrá tantas carpetas como análisis hayamos echo.

Vamos a ver un ejemplo entrando en una carpeta de análisis:

Este ejemplo es perfecto, he echo submit a Mastiff de un fichero ZIP que contenía malware.

Vamos a ver que ficheros de log se han generado:

Del listado de antes, vamos a ver archivo por archivo

Esto es una copia del archivo que hemos analizado, si queremos analizar y ahorrar espacio, podemos hacerlo. Es una opción que se puede cambiar en el fichero de configuración.

Si en la base de datos tenemos un fichero parecido, lo podremos saber gracias al fichero fuzzy.

Aquí podremos ver el output del LOG que se ha generado con el análisis de Mastiff.

Tendremos un fichero de configuración en el cual podremos ver las opciones que se han usado para el análisis.

Mastiff extraerá los strings del fichero que hemos mandado a analizar, como vemos uno de los strings interesantes que podemos ver es «1e A efax_9057733019_pdf.scr».

Como hemos incluído la API de Virus Total, podremos ver que resultados arroja si es que el archivo ha sido subido con anterioridad.

En mi caso, como era un fichero ZIP tendremos un archivo de LOG con el resultado de la extracción.

En este caso, como había un fichero scr dentro del ZIP nos lo guarda en un directorio.

Si queremos ver el tipo de fichero:

Mastiff automatizando el análisis de malware, como veis Mastiff, es una herramienta muy completa que nos puede dar una visión global de lo que estamos analizando, naturalmente lo podríamos combinar con otras herramientas de descarga de Malware, por ejemplo.

También este post te puede interesar – https://www.dragonjar.org/creando-un-laboratorio-de-Pentesting-gns3.xhtml