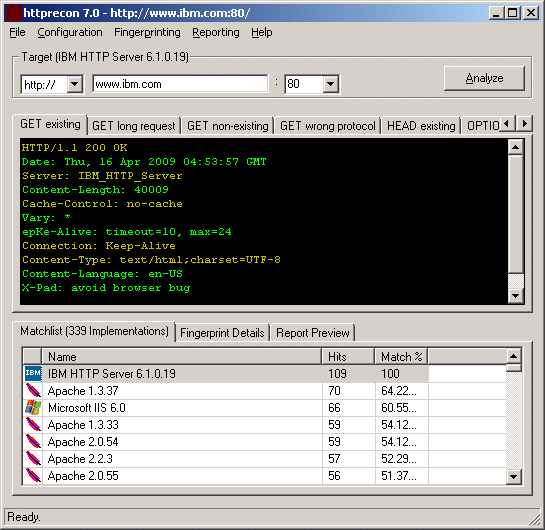

httprecon investiga y aplica técnicas de fingerprinting para identificar con alta precisión el servidor que gestiona una página web objetivo. Analiza banners, códigos de estado y encabezados HTTP; ofrece recursos metodológicos y pruebas como GET válidos o largos, consultas a recursos inexistentes y OPTIONS para enumerar métodos.

En un contexto de análisis profesional y detección de vulnerabilidades, esta identificación avanzada mejora la enumeración y prioriza objetivos. A continuación, el enfoque, el ejemplo práctico y las opciones de análisis citadas en la fuente.

Tabla de Contenido

Fingerprinting web: identificación de servidores

Aunque el término original es fingerprinting, se propone “Identificación Avanzada” porque el fin es reconocer con alto porcentaje el servidor web que gestiona una página objetivo.

El proyecto se centra en precisar la plataforma a partir de banners, códigos de estado y encabezados emitidos por el servidor durante peticiones controladas.

“El proyecto httprecon investiga en el campo del Fingerprinting Web […] identificar de manera casi exacta el servidor Web de una página en específico”

Recursos informativos y metodología

Además del motor de análisis, se dispone de recursos informativos con metodologías para realizar la identificación. El objetivo es hacer más eficiente la enumeración y la detección de objetivos susceptibles.

Las técnicas citadas incluyen la evaluación de respuestas a distintas variantes de request para observar diferencias sutiles entre implementaciones.

| Concepto | Aplicación |

|---|---|

| Banners y encabezados | Extraer pistas como Server, X-Powered-By y comportamiento HTTP. |

| Códigos de estado | Comparar respuestas en escenarios válidos e inválidos para perfilar el servidor. |

| GET válidos / largos | Observar respuestas a URIs normales y a URIs de >1024 bytes. |

| Recursos inexistentes | Ver cómo responde el servidor ante rutas que no existen. |

| OPTIONS | Enumerar métodos permitidos y matices de implementación. |

Ejemplo real: www.congresohacking.com

Primer acercamiento de análisis al dominio www.congresohacking.com. Observa el encabezado Server y otros campos relevantes devueltos por el host analizado:

| Campo | Valor devuelto por el servidor |

|---|---|

| HTTP | HTTP/1.1 200 OK |

| Content-Length | 10548 |

| Content-Type | text/html |

| Content-Location | https://www.dragonjarcon.org |

| Last-Modified | Thu, 27 Mar 2008 04:13:12 GMT |

| Accept-Ranges | bytes |

| ETag | “5ade22dfc08fc81:59181″ |

| Server | Microsoft-IIS/6.0 |

| X-Powered-By | ASP.NET |

| Date | Thu, 27 Mar 2008 04:26:47 GMT |

En este caso, la página está gestionada por Internet Information Services 6.0. En otras pruebas el reconocimiento también fue altamente preciso.

Metodología paso a paso

- Definir objetivo: Seleccionar el dominio o recurso a analizar para identificación avanzada.

- Lanzar pruebas HTTP: Ejecutar GET legítimos para recursos existentes y GET largos (>1024 bytes en la URI).

- Comprobar no existentes: Enviar peticiones a recursos inexistentes y comparar códigos/encabezados.

- Usar OPTIONS: Enumerar métodos admitidos y detectar rasgos de implementación.

- Contrastar evidencias: Correlacionar banners, encabezados y respuestas para inferir el servidor.

Preguntas frecuentes

¿Qué identifica exactamente httprecon en un servidor web?

El objetivo es inferir con alta precisión el servidor web que gestiona una página objetivo. Para ello observa banners, códigos de estado y encabezados HTTP bajo distintas condiciones de petición.

¿Qué técnicas de prueba están contempladas?

El artículo cita: GET legítimos a recursos existentes, GET muy largos (URI >1024 bytes), GET a recursos inexistentes y el uso de OPTIONS para enumerar métodos permitidos.

¿Dónde puedo ampliar metodología, descargar o ver más detalles?

Consulta la documentación, la descarga y la web oficial. También hay una reseña en inglés en Darknet.

Conclusión

Puntos clave: Identificación avanzada basada en fingerprinting; análisis de banners, códigos y encabezados; pruebas concretas (GET válidos/largos, inexistentes, OPTIONS). CTA: Revisa la documentación y prueba el flujo con un dominio de laboratorio antes de descargar la herramienta.