Cansina Web Content Discovery Application

En una fase de test de penetración, hay una parte que es muy interesante y es la de tratar de descubrir directorios ocultos en los que poder encontrar información interesante y sensible sobre lo que estamos auditando, hoy una interesante herramienta que puedes conocer en este post que he titulado Cansina Web Content Discovery Application.

Herramientas que hacen esto mismo, las hay a montones, de hecho yo sigo usando una que es mi preferida Dirb, que hace años que no se actualiza pero cumple su propósito perfectamente.

Cansina Web Content Discovery Application que tener instalado

Ahora os traigo una herramienta que está en fase de desarrollo, pero que me ha parecido interesante alguna de las características que incorpora en su fase "beta".

La herramienta se llama Cansina, para usarla tenemos que tener instalado el módulo requests. Para instalarlo podemos hacer servir python-pip.

Una vez que tenemos el módulo instalado, bajamos la herramienta del repositorio del GitHub con un

git clone https://github.com/deibit/cansina

¿Qué tiene de interesante esta herramienta, respecto a las demás?

Como comentan en el artículo de HispaSec cuando lanzamos una herramienta de este tipo si encontramos lo que buscamos obtenemos un código de error 200, si no está lo que estamos buscando un código 404. Si por lo que sea hay un redirect pues los famosos códigos 30x.

Cuando lanzamos el fuzzer normalmente intentamos descubrir el directorio web, es decir

folder1/folder2 etc..

Nosotros si estamos haciendo el pentest, podemos tener claro que hay determinados archivos con determinadas extensiones.

Existen ciertas directivas de protección de apache/ISS, que cuando pidamos estos archivos con extensiones nos dará un código diferente.

Ejecución de la herramienta

darkmac:cansina marc$ sudo python cansina.py -h Password: usage: cansina.py [-h] -u TARGET -p PAYLOAD [-e EXTENSION] [-t THREADS] [-b BANNED] [-a USER_AGENT] [-P PROXIES] [-c CONTENT] [-d DISCRIMINATOR] [-D] [-U] [-T REQUEST_DELAY] [-A AUTHENTICATION] [-H] optional arguments: -h, --help show this help message and exit -u TARGET target url (ex: http://www.hispasec.com/) -p PAYLOAD path to the payload file to use -e EXTENSION extension list to use ex: php,asp,...(default none) -t THREADS number of threads (default 4) -b BANNED banned response codes in format: 404,301,...(default none) -a USER_AGENT the preferred user-agent (default provided) -P PROXIES set a http and/or https proxy (ex: http://127.0.0.1:8080,https://... -c CONTENT inspect content looking for a particular string -d DISCRIMINATOR if this string if found it will be treated as a 404 -D check for fake 404 (warning: machine decision) -U MAKE ALL RESOURCE REQUESTS UPPERCASE -T REQUEST_DELAY Time (in milliseconds) between requests -A AUTHENTICATION Basic Authentication (e.g. user:password) -H HTTP HEAD requests

Cansina Web Content Discovery Application, si estáis familiarizados con herramientas del mismo tipo, veréis que hay opciones que no suelen estar en otras herramientas.

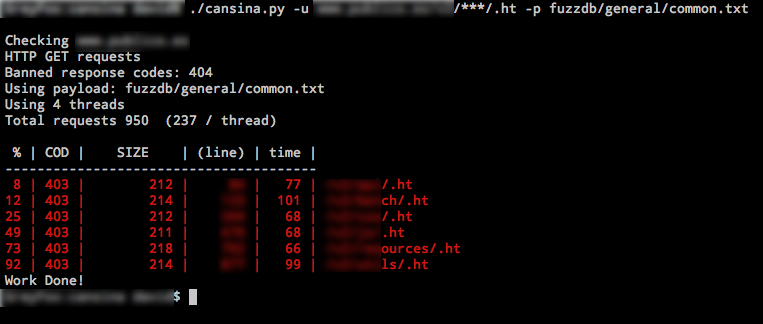

Si hacemos pruebas con la herramienta.

Como veis, sabemos que en ese directorio existen esos archivos, así que obtenemos ese código.

Espero que la gente de HispaSec siga desarrollando la herramienta y añadiendo mas features.

[+]https://github.com/deibit/cansina

El siguiente artículo también puede ser de tu interés, accede por el enlace - http://dragonjar.org/curso-gratuito-introduccion-al-pentesting-2.xhtml