Así fue el DragonJAR Security Conference 2014 – Día III

En el día 3 del DragonJAR Security Conferences, se cerró con broche de oro, se realizaron excelentes ponencias donde pudimos ver mucha práctica, demos y todo el apartado técnico que muchos queríamos ver en un evento que se sale de la linea de los "eventos de seguridad tradicionales", por lo menos en Colombia.

Entrada Así fue el DragonJAR Security Conference 2014 en 3 entregas:

- Así fue el DragonJAR Security Conference 2014 – Día I

- Así fue el DragonJAR Security Conference 2014 – Día II

- Así fue el DragonJAR Security Conference 2014 – Día III

Seguridad en Grid Computing, el caso del CERN - Andrés Gómez

Iniciamos con Andrés Gómez hablando del colicionador de hadrones y el proyecto A.L.I.C.E, tocando puntos en los que entendimos cómo funcionaban los avances científicos de la industria y contandonos que existen retos importantes que afectan la seguridad de estos proyectos, también nos dio a entender que es un campo de investigación abierta en la actualidad y mostrandonos las herramientas que tenemos para acceder a ella.

Es importante ver como este tipo de tecnologías parecen estar fuera de nuestro alcance de investigación, cuando en realidad esta abierto a que cualquier persona pueda participar y aportar a ella.

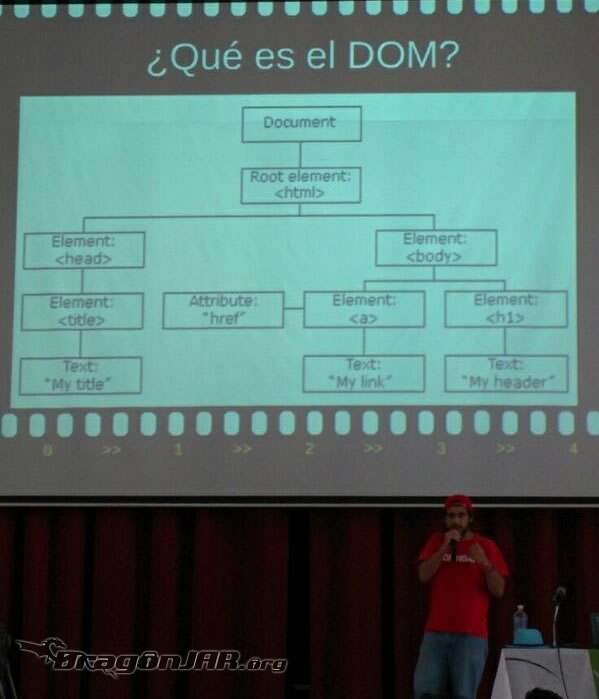

Exploiting Browser's DOM - Camilo Galdos

En la charla de Camilo Galdos (@SeguridadBlanca) nos expuso acerca de DOM Cross-Site Scripting (XSS) un vector de explotación poco conocido utiliza el DOM {Document Object Model}, explicando en una primera fase que era el DOM y como podíamos buscar y encontrar parámetros vulnerables en el, tambien tocaba aspectos de HTML asociados al DOM que podemos estudiar para insertar adecuadamente los códigos scripts.

Terminado las explicaciones de Camilo entendimos como se busca un XSS y sus clasificaciones persistente, reflejado y DOM-BASED, además de estos como funcionan los frameworks de javascript y como realizar búsqueda de XSS DOM-BASED en ellos por medio de sinks.

Camilo también mostró su herramienta DomKingKong que ya había publicado en un DragonJAR TV pero esta vez con nuevas funcionalidades.

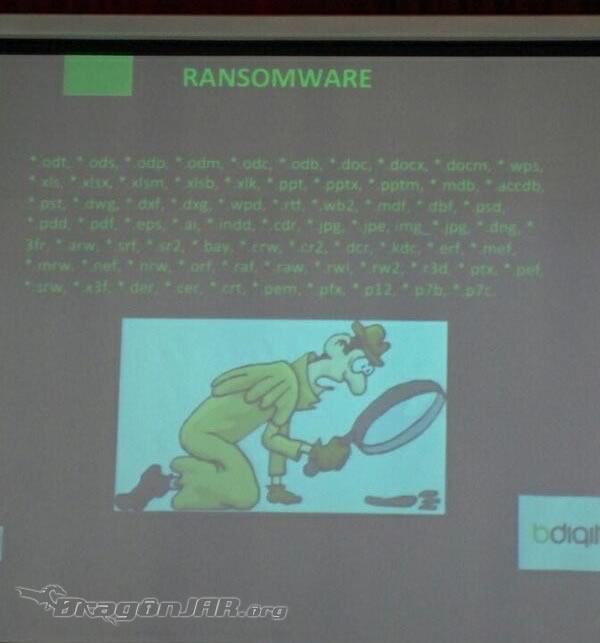

Ecrime Team, What, Why, and How - Marc Rivero

Con Mark Rivero continuamos nuestro recorrido por el mundo del ECRIME y los diferentes virus que pasan desapercibidos a los usuarios o pasaron mucho tiempo desapercibidos como Stuxnet que fue descubierto escondido en los bancos de datos de las plantas de energía nuclear, tambien se hizo el recorrido por otras amenazas como Zeus, Duqu, Flame, diferentes malwares que pueden tener nuestros equipos y hasta los teléfono inteligente, vimos muchas otras amenazas que utilizan los ciber criminales para generar grandes beneficios económicos.

Marc también nos contaba que las vías de infección ya no son los típicos sitios pornográficos maliciosos, sino que los delincuentes están comprometiendo sitios reconocidos y con gran cantidad de usuarios para realizar sus infecciones, otra de las técnicas usadas por los delincuentes es el envenenamiento de los DNS ya sea de pequeños proveedores hasta de servicios DNS usados por todo un país, para enviar a los usuarios a cualquier sitio de su preferencia.

FBHT – Facebook Hacking Tool - Gustavo Nicolas Ogawa

Gustavo Nicolas Ogawa (@ChinooGawa) nos hablo acerca de su herramienta FBHT desarrollada en Python y que permite explotar algunas de las debilidades de Facebook.

Esta herramienta cuenta con una gran cantidad de fallos a explotar, pero de los módulos que más me llamaron la atención, fueron los dirigidos a realizar Ingeniería Social, igual también me llamaron la atención las siguientes vulnerabilidades

- Flood de likes.

- Duplicar álbumes de foto.

- Bypassear privacidad de las amistades en Facebook

- Suplantar cualquier página de juegos en donde publicas tus avances Facebook y hasta DDoS.

Una ponencia donde vimos que la privacidad de Facebook no es para nada segura y con pequeños cambios podemos obtener mucha información que no está pública.

Clientes Bancarios al Descubierto... y a la mano - Freddy Gray

Con el Chileno Freddy Gray vimos en la practica el famoso dicho “una cadena es tan fuerte como su eslabón mas débil”, ya que mostraba como se podia acceder a una gran cantidad de información de entidades bancarias, las cuales sabemos que se preocupan mucho por su seguridad, utilizando como puerta de entrada diversos proveedoras externos de estas entidades.

Una charla muy entretenida y que nos abre los ojos, por que aunque confiemos en la seguridad que nos ofrece un proveedor de cualquier servicio, no podemos garantizar que los proveedores de nuestro proveedor tenga los mismos estándares de seguridad.

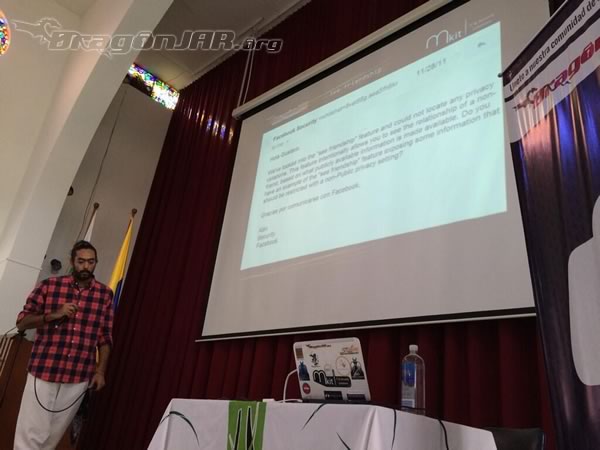

FBTokens, cuando tu información queda expuesta - Gustavo Nicolas Ogawa

Con el @chinoogawa hicimos el recorrido por los famosos tokens de facebook, en su ponencia entendimos el manejo tan delicado de un Token de Facebook y los diversos usos que se les puede dar.

Entre los usos que se le pueden dar al “TOKEN_ACCESS”, que básicamente es un código que nos permite darle a una aplicación acceso a nuestra cuenta, se encuentra la ingeniería social, la suplantación de identidad, y varios mas que nos mostró nuestro amigo argentino.

Recordemos que las aplicaciones de Facebook permiten automatizar el acceso de Facebook y por tanto pueden acceder a nuestro perfil y toda la información contenidos en el, normalmente se solicitan permisos de escritura y lectura, por lo que se recomienda leer y entender las políticas al aceptar el uso de las aplicaciones y de nuestros “TOKENS”.

Con Ogawa como con muchas de las ponencias unas vez más tuvimos un demo en el que usando el TOKEN del usuario para tener acceso total a su perfil, incluso información tan delicada como los mensajes privados y fotos que no están abiertas al publico, entre otras cosa.

RSA hasta donde es seguro ¿Estamos frente al fin de los tiempos de este algoritmo? - Cristian Amicelli

Con Cristian Amicelli entendimos como funciona el RSA, uno de los algoritmos criptograficos de clave publica mas utilizados en la actualidad, conocimos su funcionamiento utilizando un algoritmo de números primos e hicimos un pequeño recorrido por su historia.

A este algoritmo criptografico le hemos confiado muchos de nuestros secretos pero ¿es realmente seguro?, es la pregunta que se planteó amicelli y se le ocurrió que igual que ocurre para otras tecnologías basadas en contraseñas, podría utilizar un listado pre computado, pero en este caso de de números primos y junto con otras fallos recopilados en sus herramientas RTP y RSAhack logró romper una contraseña RSA de 1024.

Para la DEMO Cristian solicito a un asistente que subiera y escribiera una frase, esta fue cifrada a 1024bits usando RSA y en poco mas de 15 minutos utilizando un computador portátil sin mayores prestación y sus herramientas como RTP y RSAhack logró descifrar el mensaje.

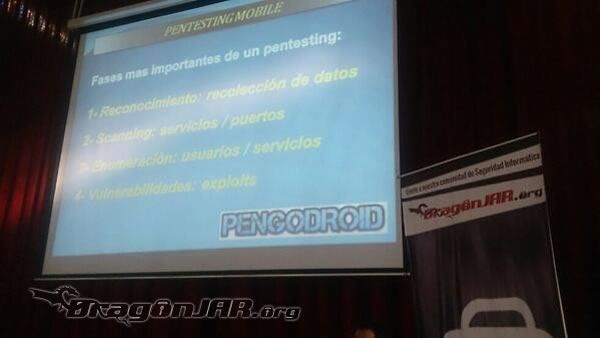

Repositorio de apps para pentesting en android por Oscar Banchiero

Un repositorio de más de 100 herramientas relacionadas con todas las áreas de seguridad informática, en esta caso para Android, actualizadas hasta la ultima versión disponible a la salida (abril/mayo 2014) y algunas tools clásicas que fueron proyectos abandonados o discontinuos pero aun sirven perfectamente.

Este proyecto fue mostrado de forma remota ya que oscar banchiero no nos pudo acompañar en esta ocasión, pero la herramienta

Descargar PengoDroid Parte 1 / Descargar PengoDroid Parte 2

Premiaciones y Clausura:

Al final del evento realizaron la premiación y clausura del evento, donde se llevaron a cabo rifas entre los asistentes, como los libros que Chema Alonso envió desde 11paths, la rifa de becas y hardware de Mkit y por supuesto este fue el espacio ideal para reconocer tanto a ponentes como organizadores el trabajo realizado en los 6 días que duró el evento {si tenemos en cuenta los 3 días de talleres}, yo se que puede no sonar sincero que yo como ponente invitado diga esto, pero les aseguro que el evento fue todo un Exito y como muchos ponentes dijeron esperamos la frase “Habemus DragonJAR CON Todos los Años!”, a los organizadores quiero felicitarlos por que hicieron un gran trabajo al poder sacar adelante un excelente evento de tan alta calidad técnica y sin dejar espacio para los “típicos eventos de seguridad en Colombia” llenos de publicidad, fabricantes y vendedores.

Con los asistentes que pude hablar solo se recibieron comentarios positivos {tambien lo muestra el hashtag en twitter del evento} y quiero aprovechar el espacio para motivar a toda la comunidad de seguridad en Colombia, de apoyar este tipo de eventos, NO MAS EVENTOS COMERCIALES, NO MAS VENDEDORES DE CAJAS MAGICAS, apoyemos los eventos que realmente aportan y muestran investigaciones serias.

Por mi parte me sentí muy acogido y bien tratado en Tierra del café “Manizales”; el agradecimiento al hotel carretero por su excelente comida y atención, a mis compañeros ponentes por los buenos momentos que se vivieron en manizales y por supuesto a todo el equipo de DragonJAR SAS quienes tuvieron una vision de como debe ser un evento de seguridad informática que realmente disfrutemos los asistentes y la pudieron llevar a cabo.

Y así concluyo el primer día de DragonJAR Security Conference, espero que comenten y nos cuenten a todos sus experiencias en el primer día del evento.

Entrada Así fue el DragonJAR Security Conference 2014 en 3 entregas:

- Así fue el DragonJAR Security Conference 2014 – Día I

- Así fue el DragonJAR Security Conference 2014 – Día II

- Así fue el DragonJAR Security Conference 2014 – Día III

Articulo escrito por Juan David Castro (@dylan_irzi11) para La Comunidad DragonJAR