Análisis Forense de Dispositivos iOS - Fase de Evaluación

De un tiempo acá, los productos de Apple han causado una verdadera revolución en cada mercado donde han entrado, la música, la telefonía móvil y ahora con la salida de su tableta iPad se ha creado un nuevo mercado que augura la era post-pc y ha cambiado la forma de consumir contenidos.

Todos estos dispositivos móviles de Apple (iPhone, iPad, iPod Touch, Apple TV, etc...) tienen como sistema operativo una variante de Mac OS X (específicamente de su kernel) adaptada para tal fin, con nombre iOS y es precisamente sobre el análisis forense a este sistema operativo que hablaremos en esta serie de artículos.

El análisis forense de dispositivos iOS es un área poco explorada en nuestro idioma, existen algunos algunos textos de referencia en ingles, y productos comerciales para llevar a cabo esta tarea, pero poca o nula información sobre los procedimientos, técnicas y metodologías a tener en cuenta a la hora de realizar un análisis forense a estos dispositivos móviles de Apple en español.

Es por esto que lanzamos esta serie de artículos titulados "Análisis Forense de Dispositivos iOS" para contribuir un poco con documentación en nuestro idioma sobre estos procesos forenses y complementar la información de mi futura charla en la EKO Party 2011 sobre este tema.

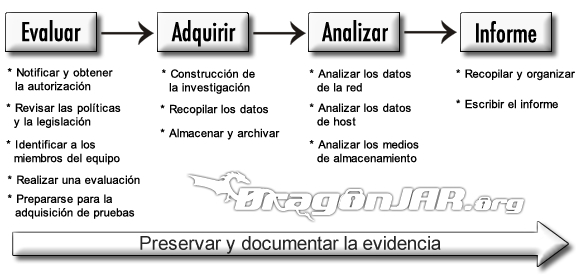

El análisis forense de dispositivos iOS inicia como cualquier otro análisis forense, solo debemos tener en cuenta que algunos de estos dispositivos con iOS son teléfonos móviles, por tanto debemos tener las precauciones necesarias para estos dispositivos en especial y nos guiaremos por el siguiente diagrama que he traducido para este articulo.

Análisis Forense de Dispositivos iOS - Fase de Evaluación

Lo que se debe realizar en esta fase es la evaluación de los recursos a los que tenemos acceso y cuales son los objetivos para realizar la investigaron interna, pasando por las siguientes etapas:

- Notificar y obtener la autorización: En esta etapa del proceso forense, debemos obtener una autorización por escrito para iniciar el análisis forense, al igual que la firma de los acuerdos de confidencialidad, sin esta autorización por escrito nuestro análisis no tendría una validez legal y de hecho estaríamos cometiendo un delito.

- Revisar las políticas y la legislación: Debemos documentarnos sobre todas las políticas y legislación vigente para el análisis forense y manejo de evidencias en el país donde se presente el incidente, ademas de todas las acciones y antecedentes que preceden la investigación.

- Identificar a los miembros del equipo: Debemos identificar el grupo de trabajo que realizará la investigación, definir las responsabilidades de cada miembro, así como sus limites y funciones.

- Realizar una evaluación: Debemos realizar una investigación preliminar que nos permita exponer la situación actual, hechos sucedidos, las personas u organizaciones afectadas, posibles sospechosos, gravedad y criticidad de la situación, daños causados (clientes, impacto financiero, I+D, etc..), identificar topología (red, equipos, SO, etc..), realizar entrevista con funcionarios, usuarios, administradores y responsables de los sistemas, con esto lograremos tener un panorama mas claro que nos facilite una mejor comprensión de la situación.

- Prepararse para la adquisición de pruebas: Identifique los equipos afectados (capacidad de disco, sistemas operativos, etc..), dispositivos de almacenamiento (memorias USB, discos duros, CDs, DVDs,cintas, etc...) vinculados al caso, así como realizar la sanitizacion de los medios donde realizaremos las respectivas copias bit a bit de los medios identificados en la etapa de identificación.

Al terminar esta etapa del análisis debemos entregar un documento con toda la información detallada de los procedimientos realizados, para establecer el inicio de la adquisición de datos, la cadena de custodia, y la elaboración de los informes finales.

Análisis Forense de Dispositivos iOS - Fase de Evaluación - Parte técnica

La mayoría de procedimientos realizados en la etapa de evaluación, son tramites que poco tienen que ver con procesos técnicos, sino mas bien documentales, donde debemos solicitar autorizaciones, revisar legislación, reunir personal, evaluar el entorno y solo en la etapa de la preparación para la adquisición de pruebas, hacemos uso de herramientas técnicas para sanitizar los medios donde almacenaremos los "segundos originales", ósea las copias bit a bit de cada medio de almacenamiento a analizar.

A continuación les dejo algunas herramientas (se que existen buenas herramientas comerciales, pero solo listaré las herramientas gratuitas) que pueden ser utilizadas para realizar un borrado seguro de un medio de almacenamiento, en los sistemas operativos mas populares:

Borrado seguro en entornos Windows

Borrado seguro en entornos GNU Linux

Borrado seguro en entornos Mac OS

- DiskUtility (herramienta integrada al sistema que incluso cumple la norma 5220-22 M del departamento de defensa de EE.UU)

- SRM

Este articulo hace parte de una serie titulada Análisis Forense de Dispositivos iOS, conformada por cuatro entregas: