Las herramientas gratuitas para Penetration Testing son el pilar de la ciberseguridad global. No necesitas licencias millonarias para auditar sistemas. El estándar de la industria se basa en software de código abierto o versiones comunitarias como Nmap, Metasploit, Inguma y Wireshark, las cuales permiten realizar una auditoría profesional completa cubriendo desde el reconocimiento hasta la explotación y el fuzzing.

Tabla de Contenido

Mucha gente cree erróneamente que el hacking de alto nivel requiere software propietario costoso. Nada más lejos de la realidad. En este artículo, clasificamos el software esencial que debes instalar hoy mismo, integrando clásicos modernos y frameworks potentes basados en Python.

Sistemas Operativos: La Base de Todo

Antes de instalar herramientas individuales, lo más eficiente es utilizar una distribución de Linux diseñada específicamente para la seguridad ofensiva.

- Kali Linux: El rey indiscutible. Mantenido por Offensive Security, es el estándar de facto en la industria.

- Parrot Security OS: Una alternativa más ligera y visualmente atractiva, ideal si tienes un hardware más modesto.

Fase 1: Reconocimiento y Escaneo de Red

Nmap (Network Mapper)

Si solo pudieras elegir una herramienta, sería esta. Nmap es el escáner de puertos más famoso y versátil del mundo. Permite descubrir hosts activos, puertos abiertos, versiones de servicios y sistemas operativos.

Wireshark

Es el analizador de protocolos de red más utilizado. Wireshark te permite capturar y ver lo que está pasando en tu cable de red a un nivel microscópico. Es vital para detectar tráfico anómalo o credenciales en texto plano.

Fase 2: Frameworks de Explotación y Fuzzing

Aquí es donde pasamos de «ver» a «tocar». Estas herramientas permiten aprovechar las vulnerabilidades encontradas.

Metasploit Framework

Es el framework de explotación más popular. Contiene una base de datos masiva de «exploits» listos para usar. Además de lanzar ataques, permite gestionar las sesiones (Post-Explotación) y pivotar a través de la red.

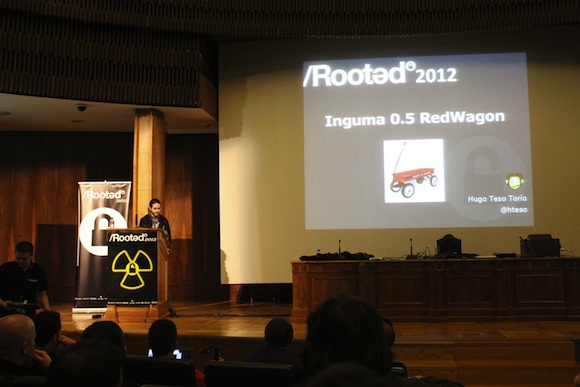

Inguma Framework

Escrito totalmente en Python, Inguma es una herramienta gratuita para realizar Penetration Testing que ha demostrado ser una plataforma robusta. A diferencia de otros scripts aislados, Inguma integra múltiples módulos en una sola suite, destacando su capacidad para realizar Fuzzing avanzado y desensamblado.

Características Clave de Inguma:

- Módulos de Descubrimiento (Discover): Para mapear la red y encontrar objetivos.

- Recolección de Información (Gather): Obtención de datos sobre el objetivo.

- Fuerza Bruta (Brute): Módulos para atacar servicios con credenciales débiles.

- Fuzzing y Krash Fuzzer: Su punto fuerte. Permite inyectar datos aleatorios para encontrar fallos de memoria y vulnerabilidades de día cero.

- Exploits y Disassembler: Herramientas ofensivas y de ingeniería inversa integradas.

- Interfaz Híbrida: Cuenta con una consola de comandos para automatización y una interfaz gráfica (GUI) basada en PyGTK para facilitar su uso.

Es una herramienta diseñada principalmente para GNU/Linux, ideal para quienes prefieren la flexibilidad de Python sobre Ruby (Metasploit).

Fase 3: Análisis de aplicaciones web

Burp Suite Community Edition

La herramienta fundamental para cualquier pentester web. Funciona como un proxy que intercepta el tráfico entre tu navegador y el servidor, permitiéndote modificar las peticiones al vuelo.

OWASP ZAP (Zed Attack Proxy)

La alternativa totalmente Open Source a Burp. Mantenido por la fundación OWASP, ofrece escáneres automáticos, fuzzer y herramientas de interceptación sin costo alguno.

Sqlmap

Automatiza el proceso de detección y explotación de inyecciones SQL. Puede tomar el control total de una base de datos y extraer usuarios y contraseñas.

Fase 4: Cracking de Contraseñas

| Herramienta | Especialidad | Plataforma |

|---|---|---|

| John the Ripper | Ataques de diccionario usando CPU. Excelente para formatos extraños. | Multiplataforma |

| Hashcat | El cracker más rápido del mundo. Usa la potencia de la GPU. | Multiplataforma |

| Hydra | Ataques de fuerza bruta en línea (SSH, FTP, RDP). | Linux/Unix |

Fase 5: Ingeniería Inversa

Ghidra

Desarrollada y liberada gratuitamente por la NSA. Es una suite de ingeniería inversa que compite con herramientas de pago. Permite desensamblar y descompilar código para entender cómo funciona un programa por dentro.

Preguntas Frecuentes

¿Es legal usar Inguma o Metasploit?

Sí, poseer y usar estas herramientas es 100% legal. Lo ilegal es utilizarlas contra sistemas para los cuales no tienes autorización escrita. Úsalas siempre en entornos controlados.

¿Por qué usar Inguma si existe Metasploit?

Aunque Metasploit es el estándar, Inguma ofrece un enfoque diferente basado en Python y módulos de Fuzzing específicos que pueden detectar fallos que otros frameworks pasan por alto. En seguridad, la diversidad de herramientas es una ventaja.

Conclusión

No existe una barrera económica para entrar en el mundo de la ciberseguridad. Con este set de herramientas gratuitas para Penetration Testing, tienes todo lo necesario para realizar auditorías de nivel profesional.

Tu Plan de Acción:

- Instala Kali Linux en una máquina virtual.

- Domina el escaneo con Nmap.

- Explora el Fuzzing con el módulo Krash de Inguma.

- Practica la explotación ética en laboratorios controlados.