Los teclados virtuales no garantizan protección total: en muchos sitios se almacenan datos en ocultos, cookies o caché, se capturan en texto plano o como hash y pueden ser suplantados desde la caché del navegador. Úsalos como capa adicional, evita equipos públicos y exige cifrado extremo a extremo en cada etapa.

Si buscas entender por qué el “candadito” y el teclado virtual no bastan, debes revisar cómo se implementan en la práctica: de cada 10 sitios con HTTPS y teclado virtual, 7 presentan fallas que un atacante no perdonaría. Aquí condensamos escenarios reales y medidas aplicables hoy mismo.

Tabla de Contenido

Escenarios desde los tres frentes

Del lado del usuario: ver HTTPS aporta “pequeña tranquilidad”, pero no evita errores locales ni capturas en el equipo.

Del lado del proveedor: tener antivirus, parches y sellos no implica que el flujo de credenciales esté correctamente protegido en todas sus fases.

Del lado del atacante: keyloggers, troyanos que graban video y manipulación de proxys siguen vigentes y son combinables con trucos de interfaz.

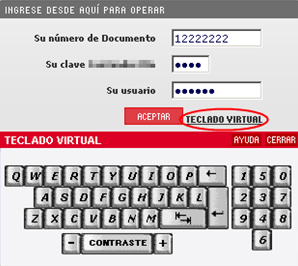

Qué es un teclado virtual y cómo funciona

Un teclado virtual es una aplicación, por lo general en JavaScript, que permite ingresar la clave mediante clics, evitando el teclado físico. Hay variantes que desordenan las teclas, otras numéricas y hasta gráficos (“este es muy bueno, recomendable usarlo!!!”).

“De cada 10 sitios que visito con HTTPS y teclados virtuales, 7 tienen fallas; en 2 pude ver cifrado y en otros capturé las entradas en texto plano o como hash.”

Debilidades de implementación frecuentes

El problema no es el concepto, sino cómo se implementa:

1) Ocultos y formularios: algunos teclados guardan la clave en campos ocultos sin cifrar y la envían por GET/POST.

2) Cookies en texto plano: se persisten credenciales o fragmentos en cookies sin protección.

3) Caché del navegador: se deja rastro de lo digitado; basta inspección o lectura local.

4) Captura local: la clave ingresada, sea a golpes de teclado o con teclado virtual, no suele estar cifrada en el equipo mientras se compone.

5) Hash sin control: en algunos casos sólo se captura el hash que construye el teclado virtual, sujeto a relés o replays si no hay controles adicionales.

Suplantación por caché del navegador

Existe un método crítico: reemplazar el teclado virtual desde la caché del navegador. El atacante no modifica la página del banco, sino que prepara una versión maliciosa del teclado y, tras inducir al usuario a visitar un sitio trampa, el navegador la sirve cuando el usuario abre la página legítima. La información va al banco y, en copia, al atacante.

Amenazas habituales usadas por los atacantes

- Keyloggers “indetectables”.

- Troyanos que graban video/capturas de pantalla.

- Aplicaciones de proxy que redirigen tráfico y almacenan lo sensible en tránsito local.

Nota clave: no se habla de esnifar la red, sino de capturar datos antes de que salgan del equipo. Ahí el candado HTTPS no te protege.

Equipos públicos: por qué evitarlos

Acceder a teclados virtuales desde lugares públicos (cibers, aeropuertos, hoteles) es invitar al riesgo: allí es más sencillo que existan capturadores, proxys locales o manipulación de caché. Aunque des ordenes aleatorias, un troyano con capturas por clic reconstruye la secuencia.

Diagnóstico práctico: ¿dónde se filtra tu clave?

En escenarios reales se observó que la clave puede quedar en texto plano en la memoria del navegador, en ocultos o cookies, o derivarse a un hash manipulable. Esto explica por qué el “teclado virtual seguro” falla cuando el equipo está comprometido o cuando la implementación web deja rastros.

| Concepto | Aplicación |

|---|---|

| Ocultos sin cifrar | Evítalos; si existen, el servidor debe rechazarlos y la app no debe persistir claves en el DOM. |

| Cookies en texto plano | No almacenar credenciales; si es imprescindible, cifrado robusto y borrado inmediato. |

| Caché del navegador | Deshabilitar cacheo en rutas sensibles; invalidar/expirar agresivamente. |

| Proxy local | La captura ocurre antes de salir; el usuario debe operar en equipos confiables. |

| Captura de pantalla | Un clic por tecla basta para reconstruir el PIN; limitar ventanas y procesos abiertos. |

Metodología paso a paso

- Evita equipos públicos: ciber, aeropuerto u hotel facilitan proxys, capturas y manipulación de caché. Resultado: menos exposición local.

- Opera en un equipo confiable: idealmente siempre el mismo, actualizado y “limpio”. Resultado: reduces riesgo de keyloggers/troyanos.

- Usa gestor de contraseñas: servicios como LastPass.com ayudan a crear y separar claves seguras. Resultado: menos reutilización y errores humanos.

- No te fíes sólo del candado/teclado: son capas, no garantías. Resultado: decisiones más prudentes al ingresar credenciales.

- Para sitios web: cifra todo y borra lo que no necesites; nada de ocultos/cookies/caché con credenciales en claro. Resultado: menor rastro explotable.

- Desordena y rota el teclado: teclas en posiciones aleatorias y, si aplica, uso de símbolos acordados previamente. Resultado: dificultas patrones predecibles.

Preguntas frecuentes

¿Un teclado virtual me protege de keyloggers?

Evita el registro por teclado físico, pero no detiene capturas de pantalla, lectura en memoria, ocultos/cookies o proxys locales. Si el equipo está comprometido, el atacante igualmente reconstruye lo que ingresas con clics.

¿Por qué el candado y el teclado no bastan?

Porque muchos robos ocurren antes de salir del equipo. HTTPS cifra en tránsito, no en la edición local. Si tu navegador guarda la clave en claro, en caché o como hash manipulable, el “candadito” llega demasiado tarde.

¿Sirve desordenar las teclas?

Es mejor que un teclado fijo, pero no te salva de capturas por pantalla/clic. Úsalo como una capa, junto con hábitos y una implementación del sitio que no deje rastro.

¿Debo evitar totalmente los teclados virtuales?

No; úsalos como complemento, no como escudo absoluto. Lo crítico es tu equipo, la ruta por la que accedes y cómo el sitio trata tus datos (nada en ocultos/cookies/caché en claro).

Conclusión

Puntos clave: (1) El teclado virtual no cifra lo que ocurre dentro de tu equipo. (2) Fallas típicas: ocultos/cookies/caché con datos en claro y suplantación por caché. (3) La mejor defensa es combinar hábitos (equipo confiable, gestor de contraseñas) con sitios que cifren todo y no dejen rastro innecesario. Aplica este checklist en tu siguiente sesión: si algo no cuadra, no ingreses la clave.