Hace unos días leía en el lado del mal que los chicos de informatica64 publicaron la Evil FOCA, una herramienta que estaban prometiendo publicar hace un tiempo y que permite realizar ataques a redes IPv4 e IPv6, como viene siendo habitual con las FOCA’s trataré de hacer el Manual NO Oficial de esta herramienta, para que podamos sacarle el máximo provecho a la misma.

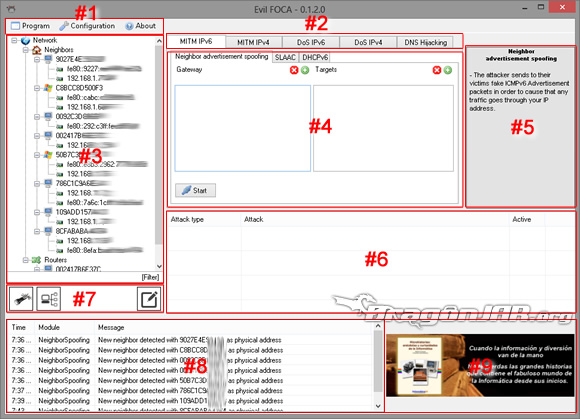

Lo primero que nos encontramos al abrir la herramienta (después de seleccionar la interface que vamos a sniffear) es una interface simple, similar a la FOCA tradicional que básicamente consta de los siguientes elementos:<>

- #1 – Menú superior de la Evil Foca, donde encontraremos las opciones de configuración, Cerrar programa y los créditos.

- #2 – Pestaña de Ataques, En estas pestañas se enumeran los diferentes ataques que se pueden hacer con la Evil FOCA y sus configuraciones.

- #3 – Listado de todas las maquinas que se van descubriendo en nuestra red, con su IPv4 e IPv6

- #4 – En este bloque se muestran las opciones de configuración de cada ataque.

- #5 – Ventana informativa con la descripción de cada ataque.

- #6 – En este panel podemos ver los ataques que están en ejecución, también podemos activarlos o desactivarlos.

- #7 – Botones para buscar vecinos (con las diferentes opciones enumeradas por chema), buscar router y añadir manualmente otros equipos si sabemos que se encuentran en la red.

- #8 Ventana de log´s donde se va mostrando lo que acontece con la herramienta.

- #9 – Publicidad Maligna }:-P

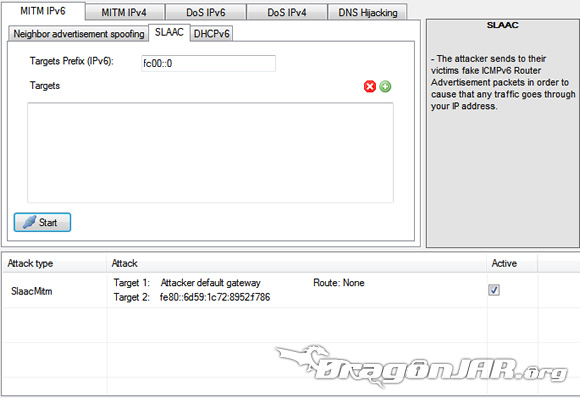

El primero de los ataques que encontramos, son los ataques a las redes IPv6, que dieron origen a los post de elladodelmal, los libros de informatica64 sobre el tema y la misma evil foca, estos ataques a redes IPv6 y en especial el ataque SLAAC están muy bien documentados en los siguientes post:

– Evil FOCA: Ataque SLAAC (1 de 4)

– Evil FOCA: Ataque SLAAC (2 de 4)

– Evil FOCA: Ataque SLAAC (3 de 4)

– Evil FOCA: Ataque SLAAC (4 de 4)

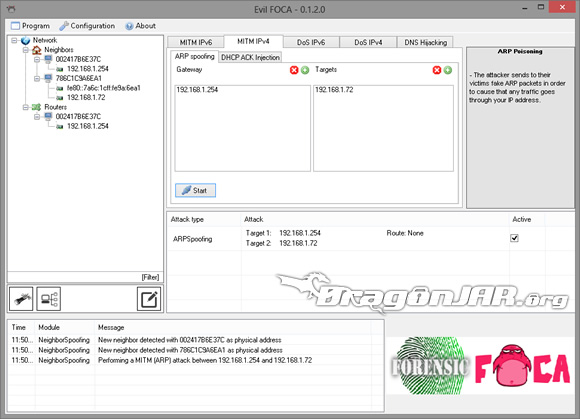

El segundo ataque que nos permite realizar la foca es el de «Hombre en el Medio» utilizando ARP Spoofing en IPv4, para esto solo seleccionamos la puerta de enlace de nuestra red y la dirección ip de nuestra victima, después damos al botón start para hacerle creer a la victima que somos la puerta de acceso y a la puerta de acceso que somos la victima, consiguiendo de esta forma que el trafico en las 2 direcciones pase siempre por nosotros.

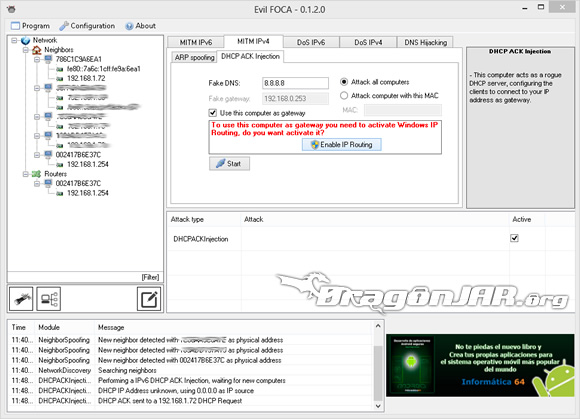

En la misma pestaña de ataques MiTM a IPv4 encontramos el ataque DHCP ACK Injection, que pone nuestra maquina como un servidor DHCP falso en la red, logrando que todos los clientes nuevos que se conecten a la red mientras lancemos el ataque envíen sus peticiones a nosotros como si fuéramos la puerta de enlace.

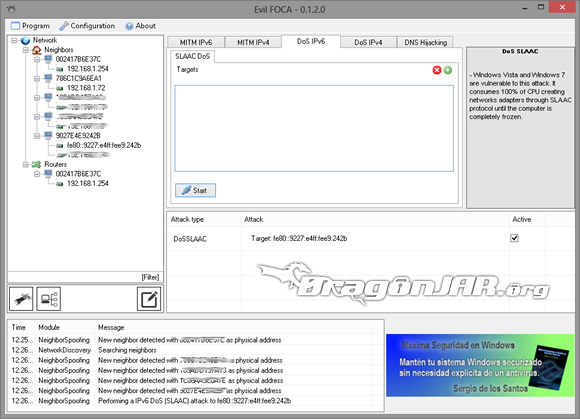

El siguiente ataque en la lista de pestañas, es una denegación de servicio en IPv6, normalmente el ataque causaría un consumo del 99% en la CPU, a equipos con Windows 7 o Vista, pero lo he probado contra un Macbook usando Mountain Lion y aunque no se notaron aumentos en en el consumo de recursos, si quedamos sin conexión en la victima mientras el ataque estaba activo. (una herramienta que nos permite ajusticiar en sitios públicos aquellos que se consumen todo el ancho de banda con sus vídeos de YouTube o sus Descargas por Torrent 😉 )

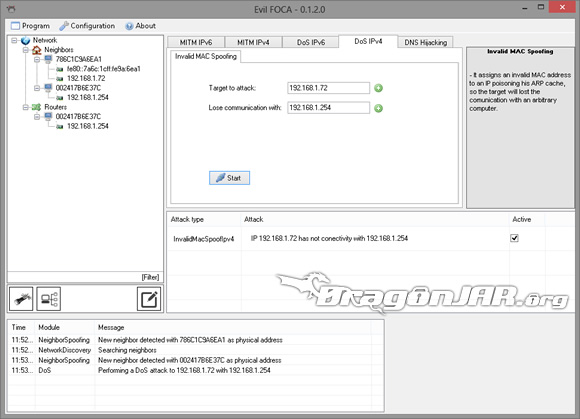

En la Evil FOCA también existe un apartado para los ataques de denegación de servicios en IPv4, en esta ocasión podemos especificar la dirección de la victima y con que equipo queremos impedir que se comunique, lo mas común es denegar el acceso a la puerta de acceso, pero podríamos impedir la comunicación con cualquier otra ip de la red.

Finalmente el ultimo ataque que nos proporciona la Evil FOCA es el de DNS Hijacking, que nos permite suplantar un dominio o todos los dominios por la dirección ip que nosotros deseemos, primero hacemos un ataque MiTM a cualquier ip suplantando la puerta de acceso y luego simplemente lanzamos el ataque, consiguiendo en nuestro caso que toda las paginas visitadas por la ip 192.168.1.254 apunten a la ip de google 173.194.37.50.

Esos son todos los ataques que nos permite realizar la Evil FOCA de momento (recordemos que aun esta en alpha), espero que en próximas versiones añadan la funcionalidad que me hizo mas falta al utilizar la herramienta y es un panel para ver los datos que esta capturando el sniffer, también con el tiempo se podrían implementar filtros para estos datos y separar por ejemplo los passwords, las cookies, las conversaciones, las paginas vistas, etc… como lo hacen herramientas como Intercepter-NG o el mismo Cain & Abel.

En conclusión Evil FOCA es una herramienta para realizar ataques a redes que tiene como característica diferenciadora la posibilidad de realizar ataques sobre IPv6, es una herramienta fácil e intuitiva, con buenas funcionalidades y que definitivamente promete, pero de momento no la utilizaría en entornos de producción, mientras se sigue con el desarrollo de la Evil FOCA seguiré usando para ataques MiTM en entornos Windows Intercepter-NG o Cain & Abel.