Bucket finder y Amazon S3

Bucket finder y Amazon S3, todo el mundo al día de hoy conoce Amazon, no solo la parte de tienda de Amazon en la que puedes ir a comprar libros, música e incluso aparatos tecnológicos, hasta aplicación móvil.

Pero hoy no toca hablar de la tienda de Amazon y de sus virtudes sino de otro de los servicios que ofrece Amazon.

Hoy hablaremos sobre S3.

Bucket finder y Amazon S3 ¿Qué es S3 de Amazon?

Amazon S3 es almacenamiento para Internet. Está diseñado para facilitar a los desarrolladores la informática a escala web.

Amazon S3 proporciona una sencilla interfaz de servicios web que puede utilizarse para almacenar y recuperar la cantidad de datos que desee, cuando desee, y desde cualquier parte de la web.

Concede acceso a todos los desarrolladores a la misma infraestructura económica, altamente escalable, fiable, segura y rápida que utiliza Amazon para tener en funcionamiento su propia red internacional de sitios web.

Este servicio tiene como fin maximizar las ventajas del escalado y trasladar estas ventajas a los desarrolladores.

Pautas para tratar este tema

Después de leer de la web de Amazon para qué sirve este servicio, explicaremos algunas pautas que nos servirán para tratar el artículo de hoy.

- Un requisito de cada uno de los buckets de Amazon S3 es que tengan un nombre único. A mas de uno se le ocurre que es posible que se pueda realizar un ataque por fuerza bruta.

- Cuando se configura un bucket en Amazon por defecto es un bucket de tipo privado. Pero se pueden aplicar una serie de permisos que hacen que el bucket sea público.

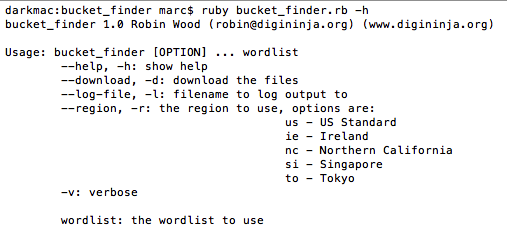

- El investigador Robin Wood autor del blog DigiNinja ha liberado una herramienta para hacer posible estas búsquedas en base a listas de palabras.

Podremos encontrar varios casos distintos:

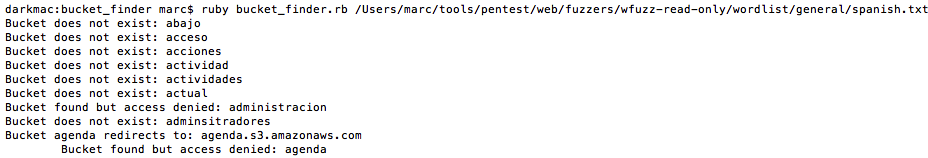

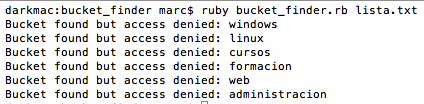

Hacemos una búsqueda y encontramos un bucket privado:

El script ha podido encontrar el bucket pero es del tipo privado.

Sigamos haciendo otra búsqueda:

Aquí podemos ver que agenda hace una redirección hacia un S3 de Amazon.

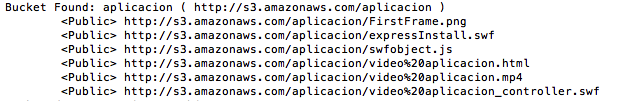

Otra de las cosas que podemos encontrar es:

Hemos encontrado un bucket público que, además nos ha permitido listar los archivos que tiene.

El script de Robin tiene varias opciones que podemos ajustar dependiendo de la búsqueda que queramos hacer.

El script nos permite en los buckets públicos poder descargar la estructura del bucket tal y como lo ves en la salida del script.

Si se configuran de manera incorrecta permisos en los buckets un atacante en busca de información sensible en archivos públicos.

Donde puedes encontrar el script de bucker finder

El script de bucket finder lo podemos encontrar aquí:

http://www.digininja.org/projects/bucket_finder.php

Muchas empresas empiezan a almacenar información sensible, confiadas de la "privacidad" ofrecida por Amazon, al igual que tiendas de productos no tangibles (libros digitales, software, música) empiezan a utilizar los servicios de Amazon S3 para almacenar estos bienes virtuales, este script nos facilita la tarea a la hora de auditar estos espacios de almacenamiento en la nube.