Vulnerabilidad en Routers Thomson a Fondo

Vulnerabilidad en Routers Thomson a Fondo, este documento pretende ser de forma explícita, la opción de poder obtener la clave WEP de los router Thomson, en sus versiones 6 y 7, de las cuales se ha realizado pruebas satisfactorias.

Estos routers son distribuidos en Mexico por una compañía que presta los servicios de internet, en España creo que por Orange, y en Guatemala por la empresa que ya conocemos, y que es la principal en los servicios de internet residencial.

Bueno, sin mas preámbulo vamos a las prueba, que pienso que es lo que mas apreciamos, si es cierto es lo que mas aprecio cuando alguien divulga algo interesante sobre las redes inalámbricas, aunque después me toque que leer la introducción. (claro esta que en emergencias la introducción se pasa por alto, si, eso, el conocimiento hace que saltemos ese paso)

Vulnerabilidad en Routers Thomson a Fondo Materiales

1). Sistema Operativo: en este ejercicio utilizo Windows Xp.

2). Software: inSSIDer 2.0 http://www.metageek.net/products/inssider

Figura No1. Acerca de inSSIDer

Aunque también se puede utilizar NetStumbler, (utilizado por excelencia): http://www.netstumbler.com/downloads/ (para las antenas caseras me ha servido mucho para direccionar la señal)

3). Tarjeta de Red Wifi: en este ejercicio he utilizado una marca Sabrent (vale también una Alfa con chip Realtek 8187L):

Figura No 2. Propiedades Tarjeta Wifi con chip Realtek

4). Laptop: si, Porque? (después lo explico), con una batería al 100% de carga y que dure mas de una hora.

En que consiste?

La vulnerabilidad o defecto de fábrica consiste en que, si observamos físicamente estos routers en la parte inferior, traen consigo una etiqueta donde esta el nombre del SSID por defecto y su correspondientes claves WEP y WPA, que vienen siendo las mismas.

En la versión 6, el nombre del SSID que viene por defecto esta compuesto por la siguiente cadena: SpeedTouch123456 y en la versión 7, esta cadena a cambiado por esta otra: Thomson123456, denotando que los últimos seis caracteres son hexadecimales.

Resulta que conociendo estos caracteres hexadecimales, utilizando ingenieria reversa, se puede llegar a obtener la clave WEP por default. Existe un programa desarrollado en C, creado por él que hizo este estudio, el cual pueden encontrar en varios sitios:

http://www.gnucitizen.org/blog/default-key-algorithm-in-thomson-and-bt-home-hub-routers/

http://foro.elhacker.net/hacking_wireless/routers_thomson_caso_espanol_redes_wepwpa_%E2%80%9Cspeedtouchxxxxxx%E2%80%9D_al_descubierto-t208312.0.html

http://lampiweb.com/foro/index.php?topic=1763.0

En fin, si buscamos en la red, seguro que encontraremos mucha información al respecto.

Otra vulnerabilidad?

Para mi opinión creo que si, se trata del contenido de este ejerció, entonces manos a obra.

Resulta que por alguna extraña razón (y creo que no es así) cuando se inicia o reinicia un router de esta marca, nos da la grata sorpresa!!!

Ahora si, primer paso:

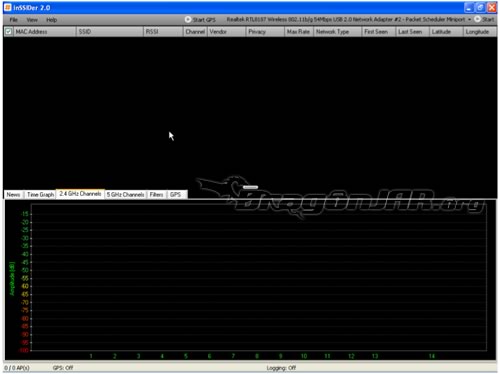

Abrir (ejecutar) el inSSIDer:

Figura No3. InSSIDer ejecutandose.

Entre las bondades de esta aplicación están las de capturar las SSID que nos rodean, o sea que nos muestra las redes que están a nuestro alcance, para realizarlo solo hay que presionar el botón “Start”, que se encuentra en la parte superior derecha, con esto se inicia el “scan”:

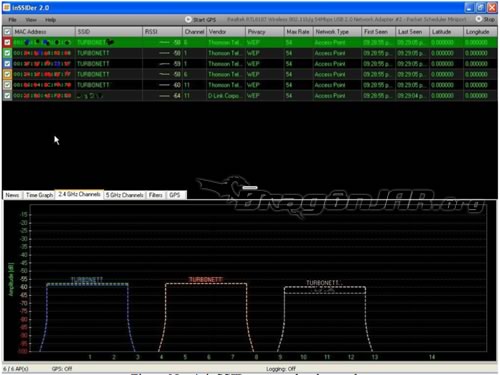

Figura No. 4. inSSIDer con redes detectadas

Vulnerabilidad en Routers Thomson a Fondo redes destacadas

Como se podrá observar, hay 6 redes detectadas, y se nos muestra las características de cada una, como la dirección MAC, el nombre del fabricante, etc., pero la información que nos interesa es el SSID y que el fabricante sea “Thomson”.

Ahora solo resta iniciar o reiniciar el router, y allí es donde nos muestra su defecto ( o virtud), depende de que lado estemos para hacer la critica, procedo entonces a reiniciar el primero que sale en la lista, y observar luego la siguiente figura. Se nos regala esa cadena hexadecimal que necesitamos para luego aplicarla al programa stkeys.exe o cualquier otro que mas nos guste, ya que actualmente hay hasta versiones GUI para aquellos que no son adeptos al uso de la consola.

Entonces, para que una laptop con buena batería, pues esto lo experimente en un día lluvioso, cuando de repente se fue la luz (como se dice por aquí) y me quede a ciegas trabajando con el reflejo de la pantalla, es esa ocasión la batería estaba al 100%. Seguido, como a la media hora, se nos hizo la luz, entonces iniciaron a resaltar también los bombillos, la refrigeradora, los ventiladores, y entre ellos los ROUTERS marca Thomson, y así fue como buen observador vi de lo que la tarjeta WIFI se estaba alimentando.

Figura No 5. SSID inicial cuando se inicia el router Thomson

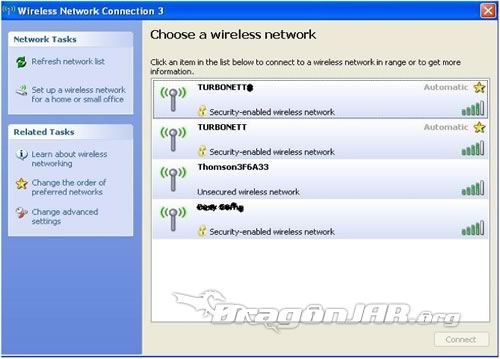

Figura No. 6. Usando WZCSVC para ver redes detectadas

Conclusión

Llegando a este punto final, este ejercicio se aplica para aquellos routers en los cuales los IPS no cambian la clave WEP/WPA que trae por default, bueno aca la critica desde el otro lado, siendo yo un ISP tomaría en consideración lo siguiente:

- Cambiar la clave WEP/WPA por default que traen los equipos de marca Thomson.

- Siendo el punto 1 una vulnerabilidad, cambiaría los equipos que distribuyo con el servicio, en este caso los routers de esta marca, por una versión sin esta vulnerabilidad.

- Sabiendo que esta vulnerabilidad se repitió en la versión 6 y 7, mejor cambio los routers por otra marca.

- Esperando que este documento sea para uso didáctico y que sea de mucha utilidad no solo para lo cual fue presentado, sino para tomar en consideración para cuando necesitemos contratar los servicios de un ISP, de forma particular o como empresa.

- Esta vulnerabilidad la descubrí hace aproximadamente 3 años, porque anteriormente esta empresa T*****, configuraba el nombre del SSID con el número de teléfono, por ejemplo: si el número telefónico era: 78895678, este mismo número colocaba como SSID, y la clave WEP/WPA era nada mas y nada menos que este número convertido en hexadecimal, con lo cual quedaría así:

SSID: 78895678

clave WEP: 4B3DA3E

pero la clave WEP debería ser de 64 bits, que corresponde a 10 caracteres hexadecimales y al convertir el número telefónico solo obtenemos 7 caracteres, entonces idearon esto: agregar un 1 al inicio y 10 en hexadecimal al final, entonces la clave quedaría así:

14B3DA3E0A (“1” + “4B3DA3E” + “0A”)

Hoy si, termino, divulgar estos conocimientos y aventuras, en ocasiones nos trae consecuencias, tales como que te llamen “hacker”, y sabiendo que la palabra “hacker” la asocian como “delincuente”, pero para alguien maduro y con otra perspectiva sabe que todos llevamos un “hacker” adentro. O acaso nunca te ha tocado arrancar tu vehículo al empujón!!

Escrito por José de Paz (Guatemala) para La Comunidad DragonJAR

Te dejo otro interesante articulo accediendo por el siguiente enlace - http://dragonjar.org/configurar-gmail-de-forma-segura.xhtml