Detectando defensas en los servidores web

Detectando defensas en los servidores web, no tenía muy claro que título colocar en esta entrada. Llevo varios días jugando con la herramienta whatweb.

Detectando defensas en los servidores web ¿Que es whatweb?

Pues que mejor que ir a la web del desarrollador y ver como él mismo la describe!

"WhatWeb identifies websites. Its goal is to answer the question, “What is that Website?”. WhatWeb recognises web technologies including content management systems (CMS), blogging platforms, statistic/analytics packages, JavaScript libraries, web servers, and embedded devices. WhatWeb has over 900 plugins, each to recognise something different. WhatWeb also identifies version numbers, email addresses, account IDs, web framework modules, SQL errors, and more."

Se está convirtiendo en una de mis herramientas preferidas y es que además te permite ver de manera muy rápida que hay detrás de un dominio web.

Identificando sistemas del tipo caching

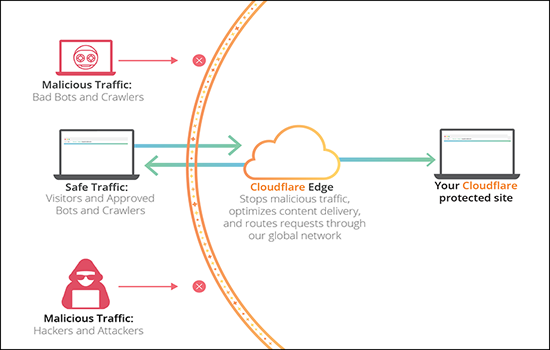

Una de las cosas que están de moda después de todos los ataques de denegación de servicio que hay es utilizar sistemas de caching. Para mi los dos mas famosos son Akamai y Cloudfare.

¿Cómo funciona Cloudfare, por ejemplo?

Queda bastante ilustrado ¿no?

Antes de pensar en lanzar un ataque de denegación de servicio sería bueno poder revisar si el dominio está usando caching de Cloudfare o no :D.

Con WhatWeb podemos identificar que dominios están detrás de un sistema del tipo Cloudfare.

darkmac:WhatWeb marc$ ./whatweb www.series.ly http://www.series.ly [301] Cookies[__cfduid], Country[EUROPEAN UNION][EU], HTTPServer[cloudflare-nginx], IP[141.101.117.51], RedirectLocation[http://series.ly/], Title[301 Moved Permanently], UncommonHeaders[cf-ray], cloudflare

Este es un ejemplo de la web de series.ly, que usa Cloudfare

Podéis ver como sale identificado Cloudfare.

Otro ejemplo:

darkmac:WhatWeb marc$ ./whatweb 4chan.com http://4chan.com [200] Cookies[__cfduid,parkinglot], Frame, HTTPServer[cloudflare-nginx], IP[190.93.244.20], Script[text/javascript], Title[4chan.com], UncommonHeaders[cf-ray], cloudflare

La famosa web de 4CHAN, seguro que han recibido mas de un ataque. Así que está detrás de un sistema Cloudfare.

El otro sistema de caching conocido es Akamai. El concepto es parecido al que usa Cloudfare.

Conozco algunos de los sitios que se que están detrás de akamai, pero con WhatWeb no he podido sacar ese dato. En cambio en otros hosts, si.

Hay sitios en Internet que deberían de ser una referencia en seguridad. Es decir, que sus sistemas estuvieran muy bien bastionados y que desde fuera se pudiera sacar la menos información posible. Pues para mi uno de estos sitios son los bancos.

Detectando defensas en los servidores web, ejemplo de un banco español

</pre> darkmac:WhatWeb marc$ ./whatweb https://www.bancosantander.es https://www.bancosantander.es [301] Akamai-Global-Host, Country[EUROPEAN UNION][EU], HTTPServer[AkamaiGHost], IP[95.100.120.113], RedirectLocation[/cssa/Satellite?pagename=SantanderComercial/Page/SAN_Index] https://www.bancosantander.es/cssa/Satellite?pagename=SantanderComercial/Page/SAN_Index [200] Adobe-Flash, Country[EUROPEAN UNION][EU], FatWire-Content-Server[5.5.2], HTTPServer[IBM_HTTP_Server], IBM-HTTP-Server, IP[95.100.120.113], Object[application/x-shockwave-flash], Title[Banca Online, Cuentas, Nominas, Planes de Pensiones, Hipotecas... en el Banco Santander], UncommonHeaders[host_service] <pre>

Aquí hemos podido identificar que esta web está protegida por Akamai.

¿Como identificar un dominio cacheado si no obtenemos información?

Me ha pasado con el caso de Akamai de que de un dominio web no he podido identificar que el site estaba protegido con él.

Así que la única manera de idetificar esta protección es por las direcciones IP.

Ejemplo:

Sitio web Akamaizado:

darkmac:WhatWeb marc$ ./whatweb https://www.banco.es https://www.banco.es [200] Country[UNITED STATES][US], HTML5, HTTPServer[IBM_HTTP_Server], IBM-HTTP-Server, IP[23.37.XXX.XXX], JQuery, Modernizr, OpenGraphProtocol[company], Script[text/javascript], Title[&]

Hacemos un host de la IP que os ha identificado whatweb

darkmac:WhatWeb marc$ host 23.37.xxx.XXX 157.161.xx.xx.in-addr.arpa domain name pointer a23-xx-xxx-xx.deploy.static.akamaitechnologies.com.

Sistema no akamaizado

Hacemos la misma petición pero sin llamar al www.

darkmac:WhatWeb marc$ ./whatweb banco.es http://banco.es [200] Country[SPAIN][ES], HTML5, HTTPServer[IBM_HTTP_Server], IBM-HTTP-Server, IP[XXX.XX.XX.XXX], JQuery, Modernizr, OpenGraphProtocol[company], Script[text/javascript]

Como veis no hace falta tirar de muchas herramientas para hacer estas pruebas de reconocimiento.

Una de los mejores dominios que me he encontrado es:

darkmac:WhatWeb marc$ ./whatweb https://www.mossad.gov.il https://www.mossad.gov.il [200] Country[ISRAEL][IL], IP[147.237.72.71], Script

Descargar herramienta WhatWeb: https://github.com/urbanadventurer/WhatWeb

También puede ser de tu interés - http://dragonjar.org/data-carvers-en-retos-forenses.xhtml