Cae la Botnet de #Gameover

En las conferencias que hago sobre temas relacionados con el ecrime, siempre cuento que los buenos siempre acaban ganando. Puede ser que sea mas tarde que temprano pero acaban ganando. Y un ejemplo de ello es el takedown de la Botnet P2P de Zeus/Murofet/Licat

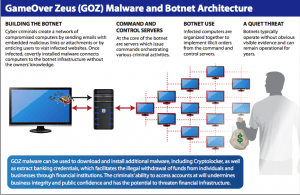

Esta es una imagen sacada por el FBI, donde muestra muy por encima como era la estructura de la Botnet P2P de Zeus.

A diferencia con una estructura tradicional, donde conocemos que existe:

- Dropzone: Sitio donde irán a parar los datos robados por el malware

- C&C: Panel de comtrol donde se gestiona el malware, las infecciones, etc..

- IP/URL descarga de binario: Desde donde se descarga el binario y se infectan los usuarios

- IP/URL descarga de configuración: Una vez ue qel malware se ejecuta se descarga la configuración

Si somos capaces de identificar estos puntos centrales, significa que si conseguimos dar de baja algunos de esos puntos haremos mucho daño a la estructura de malware.

En cambio, en una estructura descentralizada P2P, tenemos un problema bastante gordo ya que no tenemos una estructura centralizada donde nosotros podremos "atacar" para dejar coja el esquema de fraude.

Hubieron varios estudios sobre el tema, en el que se explicaba como habían echo un estudio de la Botnet P2P de Zeus y datos que habían conseguido extraer.

El informe es una pasada y detalla como funciona, en DragonJAR, hablamos sobre él.

De la operación, hay alguien en busca y captura:

La nota de prensa, la podemos encontrar en la web del FBI

Quedan mas familias que usan P2P para operar como Sality y Zero Access por lo que no os extrañe que se le siga dando caña al tema.