Análisis Forense de Dispositivos iOS – Fase de Adquisición

Continuamos con la serie de artículos sobre análisis forense de dispositivos iOS, con la cual La Comunidad DragonJAR pretende aportar un poco de documentación en español sobre los procedimientos forenses y metodologías necesarias para llevar a cabo el análisis de un dispositivo móvil de Apple con sistema operativo iOS (iPhone, iPad, iPod Touch, etc…).

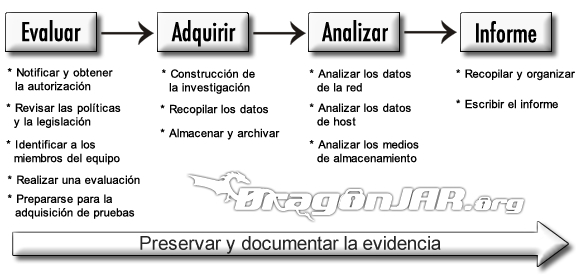

En la entrega anterior de esta serie, comentábamos los procesos con el que se inicia toda investigación forense, la fase en evaluación, en la cual se enumera cada uno de los aspectos previos que debemos seguir (solicitar los permisos, revisar legislación vigente, constituir el de equipo, realizar una evaluación previa y prepararse para la adquisición de pruebas) a la hora de realizar análisis forense de dispositivos iOS.

El paso a seguir en nuestro análisis forense de dispositivos iOS, como lo indica el diagrama, es la fase de adquisición, donde debemos iniciar la construcción de la investigación forense, realizar las imágenes de las evidencias digitales y almacenarlas en un lugar que cumpla todas las normativas que tenga el manejo de evidencias en el país donde se lleve a cabo la investigación.

Análisis Forense de Dispositivos iOS – Fase de Adquisición

En esta fase se debe iniciar la investigación, determinar las herramientas que vamos a utilizar, recopilar los datos, revisar la legislación para el manejo de evidencias y almacenar la evidencia, para ello pasamos por las siguientes etapas:

- Construcción de la investigación: Debemos iniciar una bitácora, ya sea digital o manuscrita donde documentemos detalladamente toda la información referente a la investigación, quien realiza una determinada labor y por qué, que intentaba conseguir con esa labor, como la realizó, que herramientas y procedimientos utilizó, todo esto detallado con fechas y horas.

- Recopilar los datos: Antes de iniciar con la recolección de datos, es recomendable asegurarse que ya se han realizado los respectivos procedimientos para salvaguardar la evidencia física (huellas, rastros de ADN, toma de fotografías, etc... ) para poder realizar ciertos procedimientos con el dispositivo iOS (que no afecta la evidencia si se documenta adecuadamente) y pueden evitarnos algunos dolores de cabeza mas adelante, como por ejemplo desactivar el bloqueo automático, extraer información básica del dispositivo y activar el modo avión, después de esto pasamos a realizar una copia (bit a bit) del dispositivo y firmarla con un hash SHA1 0 MD5, generando de esta forma "el segundo original", a partir del cual se generaran las copias que se utilizaran en la fase de análisis (con cada una de ellas se debe comprobar que el hash corresponda al del segundo original).

- Almacenar y archivar: En esta etapa debemos documentar adecuadamente la evidencia con su correspondiente documento de embalaje y cadena de custodia, la cual debe contener una linea de tiempo donde relacione quien ha accedido a la evidencia, que realizo con ella, por que motivo y a que hora; Después de eso pasamos a archivar dicha evidencia asegurandonos que el lugar donde lo hagamos cumpla con las buenas practicas para conservar la información y la legislación existente sobre el manejo de evidencias digitales. El lugar donde se almacene la evidencia debe contar con una buena seguridad física que evite la manipulación de la evidencia, una jaula de Faraday para almacenar en ella los dispositivos que accedan a redes telefónicas o inalámbricas y una bitácora donde se almacenen los nombres de las personas que después de almacenada, accedan a la evidencia, la cual debe tener la fecha/hora, el tiempo que demoró revisando la evidencia y la fecha/hora en que esta la devuelve si acaso la sacó; La información de esta bitácora debe ser completa, correcta, autentica y convincente, para que en caso de un proceso legal pueda ser admitida en un juzgado.

Análisis Forense de Dispositivos iOS – Fase de Adquisición – Parte técnica

La mayoría de procesos que llevamos a cabo en esta fase de Adquisición, consisten en generar documentos y bitácoras de lo que se va realizando para nutrir tanto el documento de la investigación, como el de la cadena de custodia, solo en la etapa de recolección de datos, hacemos uso de herramientas técnicas para construir las copias bit a bit o “segundos originales” y firmar con SHA1 o MD5 estas copias, desde las cuales se empezará el proceso de análisis.

A continuación les mostraré los procedimientos que debemos tener en cuenta antes de realizar la copia bit a bit de un dispositivo iOS y algunos de los métodos que se utilizan para generar estas copias:

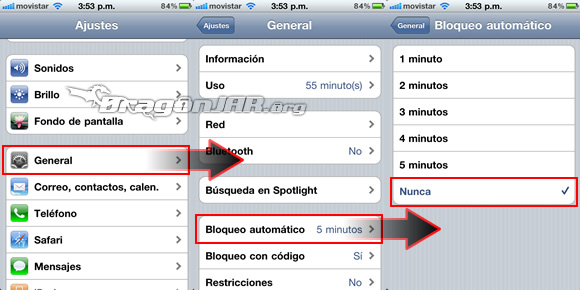

Es recomendable desactivar el bloqueo automático de los dispositivos, para evitar digitarlo constantemente, o recuperarlo por otros medios si los desconocemos.

También es recomendable extraer la información básica del dispositivo, por que aunque muchas herramientas forenses lo hacen, no siempre vamos a tenerlas a la mano.

Por ultimo, pero no menos importante, es recomendable poner el dispositivo en modo avión, de esta forma evitamos que se pueda conectar a las redes celulares e inalámbricas.

Lo mas aconsejable es meter el dispositivo en una jaula de Faraday (puedes comprar una muy barata en china o fabricarla tu mismo), para bloquear cualquier señal inalámbrica, esto cobra especial significado en los dispositivos iOS ya que Apple ha puesto a disposición de sus clientes sin costo alguno, una herramienta llamada "Find my iPhone/iPad/iPod" que ademas de geoposicionar el dispositivo, permite enviarle parámetros remotamente, como el de eliminar toda la información que contenga.

Y aunque la información eliminada podría recuperarse, el borrado remoto de la información en un dispositivo como estos, podría entorpecer cualquier investigación forense en la que esté vinculado.

Una vez realizados los procedimientos previos, pasamos a crear la copia bit a bit del dispositivo iOS, este paso podemos hacerlo de 2 formas...

SACANDO IMAGEN BIT A BIT A UN DISPOSITIVO IOS CON DD Y NETCAT

Para sacar la copia bit a bit de un dispositivo iOS sin gastar dinero en el camino, tenemos que contar con un escenario idóneo, este escenario debe cumplir con los siguientes componentes:

- Que el dispositivo iOS tenga Jailbreak.

- Que tenga instalado el servidor SSH y netcat o que permita instalarlos.

- Que el servidor SSH tenga la clave por defecto "alpine" o una clave débil.

La buena noticia es que este escenario es muy común encontrarlo, en especial en países latinos donde la cultura de "pagar por todo" es poco adoptada, si tenemos este escenario podremos proceder a sacar la imagen del dispositivo de la siguiente forma:

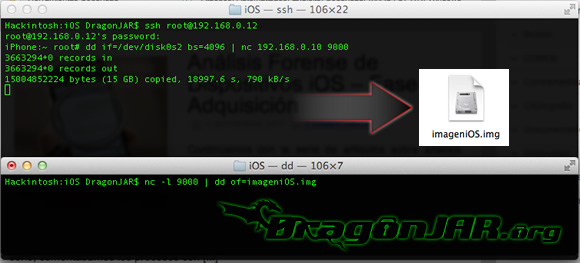

Desde la consola de nuestro equipo ponemos a la escucha el netcat en el puerto 9000 (nc -l 9000 | dd of=imageniOS.img) y desde la consola ssh de nuestro dispositivo iOS sacamos la imagen bit a bit y la enviamos a el netcat que esta escuchando en nuestra maquina (dd if=/dev/disk0s2 bs=4096 | nc 192.168.0.10 9000) , de esta forma podemos sacar una copia idéntica de nuestro dispositivo, tal y como lo haríamos si tuviéramos que realizar este procedimiento a un equipo remoto de nuestra red.

Después de un tiempo obtendremos un mensaje como el siguiente:

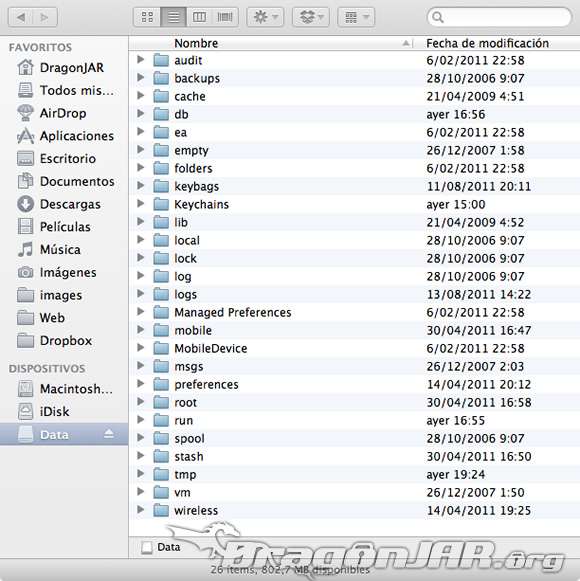

Indicandonos que la imagen "imageniOS.img" ha sido creada sin problemas y podemos hacer con ella lo que queramos, en mi caso voy a montar esta imagen como una partición mas de mi sistema para ver su contenido:

La imagen generada puede ser tratada con cualquier herramienta forense, pero es recomendable utilizar herramientas pensadas para el análisis de dispositivos iOS (como lo veremos en la próxima entrega) ya que con ellas podremos extraer mas información.

SACANDO IMAGEN BIT A BIT A UN DISPOSITIVO IOS CON UN KIT FORENSE

La otra forma de adquirir una copia bit a bit del dispositivo, es utilizando kits forenses como el Cellebrite UFED, un excelente kit especializado en el análisis de dispositivos móviles, pero debido a su precio no es accesible para muchas personas (incluyendonos), estos kits permiten obtener una copia idéntica de nuestro dispositivo iOS volcando físicamente el contenido de este a una imagen y generando en el camino un informe con todos los archivos que contiene.

Sea cual sea la forma en que adquieres la imagen, debes documentar todos los procesos realizados para adquirirla, generar sus respectivos hash en SHA-1 y MD5 y realizar otra copia del segundo original generado, para pasar a la fase de análisis. Tanto el dispositivo, como su imagen bit a bit (segundo original), deben ser etiquetados y almacenados debidamente como comentábamos anteriormente y todos los procesos realizados, así como los nombres de las personas que lo llevaron a cabo deben estar registrados en la bitácora del caso y en el documento de la cadena de custodia.

Este articulo hace parte de una serie titulada Análisis Forense de Dispositivos iOS, conformada por cuatro entregas:

- Análisis Forense de Dispositivos iOS – Fase de Evaluación

- Análisis Forense de Dispositivos iOS – Fase de Adquisición

- Análisis Forense de Dispositivos iOS – Fase de Análisis

- Análisis Forense de Dispositivos iOS – Fase de Informes

Nota: La metodologia utilizanda esta basada en el fundamental computer investigation guide for windows traducida por Dino.