Análisis Forense a dispositivos iOS, Paso a Paso - Parte 1

Hoy traigo una serie de artículos donde se pretende explicar cómo realizar el análisis forense a dispositivos iOS paso a paso, detallando cada aspecto a tener en cuenta para realizar el proceso y llevar a feliz término el análisis a los dispositivos móviles de Apple.

Para no hacer muy aburrido el texto será dividido en varias partes, empezando con las etapas previas a la adquisición y copia bit a bit del dispositivo iOS, utilizando el proyecto iPhone Data Protector de Jean-Baptiste Bédrune y Jean Sigwald, hasta el análisis de los archivos almacenados, sus rutas en diferentes versiones de iOS y sus backups.

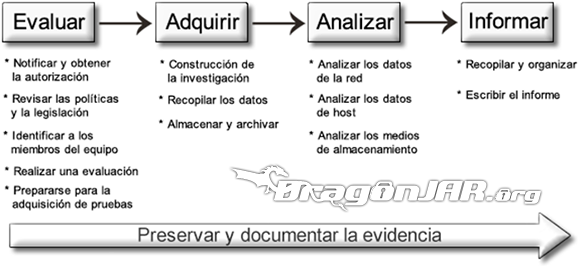

Una de las metodologías más extendidas para realizar un proyecto de análisis forense, sin importar el sistema operativo o el dispositivo al que se le realice, es la planteada por Warren G. Kruse II y Jay G. Heiser, autores del artículo “Computer Forensics: Incident Response Essentials”, en la que sostienen que toda investigación forense digital, debe pasar por cada una de las etapas del siguiente diagrama en ese orden lógico para ser llevada a feliz término.

En el transcurso de las siguientes entregas, seguiremos el orden lógico planteado en el modelo de Kruse y Heiser, pero obviando algunos apartados que no aplican para el análisis forense de dispositivos iOS o no son tema de trabajo para este artículo, en donde nos enfocaremos solamente en los aspectos técnicos necesarios para llevar a cabo nuestro proyecto forense sobre los dispositivos móviles de Apple.

Antes de empezar a ver las técnicas forenses para dispositivos iOS, es importante tener en cuenta una serie de consideraciones adicionales que un analista forense debe saber al encontrarse con dispositivos iOS que cuenten con conexión 3G o bien sean teléfonos móviles. Estos procedimientos serán descritos en el artículo y quienes hagan un análisis a dispositivos sin estas características podrán omitir estos pasos adicionales.

Para adquirir un dispositivo iOS debemos tener preparado y sanitizado el medio donde se almacenará la imagen forense, la copia lógica o el backup del dispositivo realizado con iTunes. Para esto debemos realizar el borrado seguro del disco o partición para garantizar que la información almacenada previamente no altere la nueva información.

A continuación veremos cómo se realiza el proceso de borrado seguro en varios sistemas operativos como Mac OS X, Microsoft Windows y GNU Linux, utilizando herramientas integradas al sistema operativo o de libre distribución:

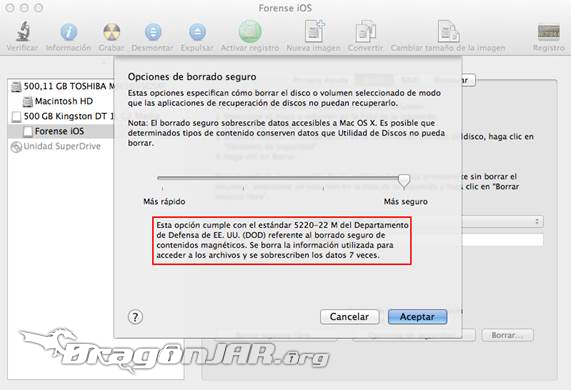

Borrado seguro en entornos Mac OS

La mejor forma de realizar el borrado seguro de medios de almacenamiento en un sistema Mac OS es usando la herramienta Utilidad de Discos (Disk Utilities) que está integrada en este sistema operativo, y que cuenta varios tipos de borrado que pueden ser configurados con las [Opciones de seguridad…] en la pestaña “Borrar”:

- Borrado seguro sobrescribiendo los datos 1 vez, que borra los datos y escribe sobre ellos con datos aleatorios para dificultar la recuperación de los mismos.

- Borrado seguro sobrescribiendo los datos 3 veces, que cumple el estándar del Departamento de Energía de los Estados Unidos para el borrado seguro de soportes magnéticos.

- Borrado seguro sobrescribiendo los datos 7 veces, que cumple el estándar 5220-22-M del Departamento de Defensa de los Estados Unidos.

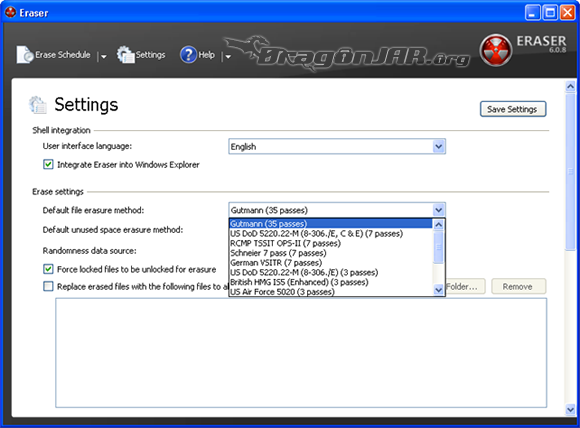

Borrado seguro en entornos Windows

Para entornos Windows, existe una excelente herramienta gratuita llamada Eraser (http://eraser.heidi.ie/) que se integra perfectamente con el sistema operativo y cuenta con varios tipos de borrado que pueden ser configurados en la pestaña “Settings” seleccionando en método de borrado “Default file erasure method:” y “Default unused space erasure method:”

- Borrado seguro sobrescribiendo los datos con 35 diferentes patrones, que utiliza el método de borrado Gutmann.

- Borrado seguro sobrescribiendo los datos 7 veces, que cumple el estándar 5220-22-M del Departamento de Defensa de los Estados Unidos.

- Borrado seguro sobrescribiendo los datos 7 veces, que cumple el estándar RCMP TSSIT OPS-II.

- Borrado seguro sobrescribiendo los datos 7 veces, que cumple el estándar Schneier desarrollado por Bruce Schneider's.

- Borrado seguro sobrescribiendo los datos 7 veces, que cumple el estándar German VSITR.

- Borrado seguro sobrescribiendo los datos 3 veces, que cumple el estándar British HMG IS5.

- Borrado seguro sobrescribiendo los datos 3 veces, que cumple el estándar 5020 de la Fuerza Aérea de los Estados Unidos.

- Borrado seguro sobrescribiendo los datos 3 veces, que cumple el estándar AR380-19 de las Fuerzas Armadas de los Estados Unidos.

- Borrado seguro sobrescribiendo los datos 2 veces, que cumple el estándar Russian FOST P50739-95.

- Borrado seguro sobrescribiendo los datos 1 vez con datos pseudo aleatorios.

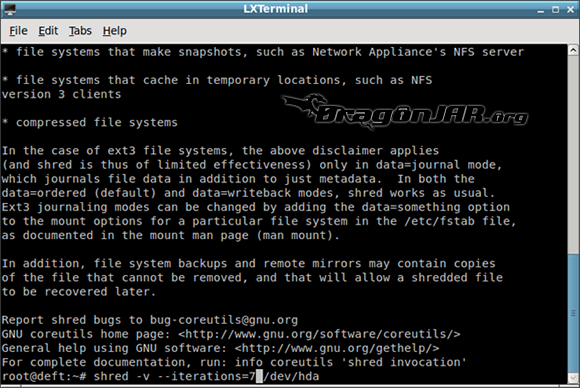

Borrado seguro en entornos GNU Linux

En los sistemas GNU Linux, contamos con varias alternativas integradas al sistema operativo, pero destacamos la herramienta shred que está incluida en el paquete coreutils y cuenta con la posibilidad de personalizar el número de veces que se pueden sobrescribir los datos con el parámetro --iterations=N.

- Borrado seguro sobrescribiendo los datos 3 veces, utilizando el comando sin parámetros adicionales shred /dev/(medio de almacenamiento).

- Borrado seguro sobrescribiendo los datos 7 veces, utilizando el comando con los siguientes parámetros: shred -v -z --interations=7 /dev/(medio de almacenamiento).

- Borrado seguro sobrescribiendo los datos N veces, utilizando el comando con los siguientes parámetros: shred -v --interations=N /dev/(medio de almacenamiento).

Una vez sanitizado el medio de almacenamiento que utilizaremos para guardar la imagen del dispositivo, pasamos a la etapa de adquisición.

Transporte del dispositivo iOS

Si es necesario transportar el dispositivo de lugar, por ejemplo, de la escena donde fue encontrado al laboratorio de análisis, se debe grabar en video o capturar con fotografías la posición y el estado en el que se encontraba. La manipulación del mismo debe realizarse después de terminado el levantamiento de evidencia física (huellas, muestras, etc..) si es el caso, ya que el manejo inadecuado de esta evidencia física conduce a la contaminación, el deterioro o la destrucción, siendo ésta la causa principal que impide el posterior análisis de la misma; recuerda que en análisis forense, tanto digital como tradicional, es preferible pecar por exceso que por defecto.

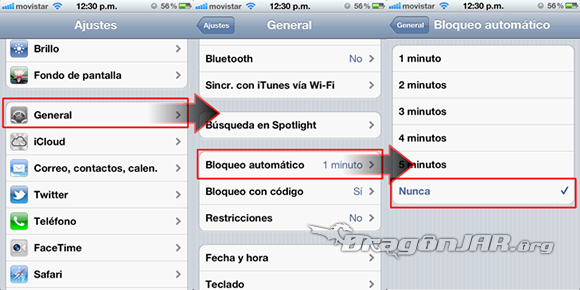

Si estamos seguros de que ya se realizaron los análisis previos y contamos con la suerte de encontrar el dispositivo sin codigo de bloque, es recomendable verificar si cuenta o no con el bloqueo automático. Si lo tiene pero no está activo en este momento, es recomendable seguir estos pasos para evitar que se active.

También es recomendable extraer la información básica del dispositivo, porque aunque muchas herramientas forenses lo hacen, no siempre vamos a tenerlas a la mano.

Los procedimientos anteriores deben ser muy bien documentados y justificados en la cadena de custodia ya que estamos manipulando fisicamente el dispositivo, tambien es una buena práctica extraer la tarjeta SIM (subscriber identity module o módulo de identificación del suscriptor) del dispositivo (si aplica), para lo cual debemos ingresar la herramienta que se incluye en el manual del equipo para este fin, en el agujero que trae el dispositivo en su borde derecho, y presionar fuerte hasta que salga la bandeja que guarda la SIM o Micro SIM. Si no contamos con esta herramienta, un clip o una aguja también son de gran utilidad.

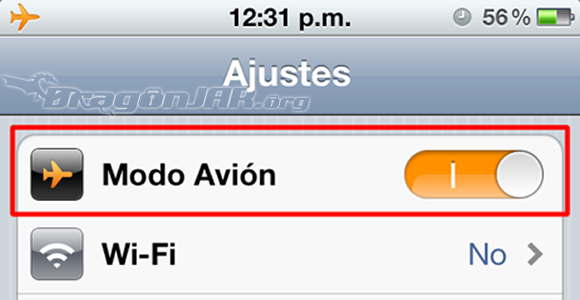

Otra buena práctica a tener en cuenta, es poner el dispositivo en modo avión si es posible, de esta forma evitamos que se pueda conectar a las redes celulares e inalámbricas.

Adicional a esto, es recomendable meter el dispositivo en una jaula de Faraday, si contamos con una, esto evitará cualquier tipo de comunicación del dispositivo con el exterior.

Nota: Una jaula de Faraday es un dispositivo que anula los efectos de los campos electromagnéticos externos evitando que ingresen a la jaula, por tanto, toda comunicación de los dispositivos almacenados en ella con el exterior, queda anulada, sino se cuenta con una jaula de Faraday, es fácil construir una, sólo necesitas crear un esqueleto de madera del tamaño que desees y cubrirlo con un mosquitero de alambre.

O puedes adquirir una jaula de Faraday especialmente pensada para dispositivos móviles, en cualquier tienda de electrónica.

El uso de la jaula de Faraday cobra especial significado en los dispositivos iOS ya que el fabricante (Apple) ha puesto a disposición de sus clientes por medio de la App Store y sin costo alguno, una herramienta llamada “Buscar mi iPhone/iPad/iPod” que además de geo posicionar el dispositivo, cambiar el código de bloqueo, enviar mensajes o reproducir sonidos, permite eliminar remotamente toda la información que contenga.

En caso de ser borrada la información, ésta podría recuperarse, pero el borrado remoto de la información en un dispositivo como estos, podría entorpecer cualquier investigación forense en la que esté vinculado.

Creación de imagen forense

Existen varias formas de crear una imagen forense de un dispositivo iOS. Algunas de ellas requieren un escenario idóneo para que puedan llevarse a cabo, otras en cambio requieren que adquiramos hardware o software especializado para realizar la tarea; En este artículo tendremos los dos enfoques para satisfacer las necesidades tanto de los analistas forenses que cuentan con recursos, como aquellos que no cuentan con ellos.

Para sacar la copia bit a bit de un dispositivo iOS sin gastar dinero en el camino, tenemos varias alternativas, la más completa hasta la fecha de la publicación de este artículo es la planteada por Jean-Baptiste Bédrune y Jean Sigwald con su iPhone Data Protector.

iPhone Data Protector es una herramienta desarrollada en Python, que permite cargar en la memoria RAM del dispositivo iOS un conjunto de aplicaciones (servidores ssh, rpc y scripts en python para comunicarse con el computador usando usbmux) que facilitan al analista forense, entre otras cosas, las siguientes tareas sin alterar en ningún momento los archivos del dispositivo:

- Establecer una comunicación directa entre el dispositivo iOS y el equipo del investigador.

- Descifrar el código de bloqueo por defecto utilizado en el dispositivo en menos de 30 minutos, utilizando fuerza bruta.

- Leer los archivos cifrados del sistema.

- Crear una imagen bit a bit del dispositivo.

- Recuperar archivos borrados.

La buena noticia es que comparado con otros métodos, si utilizamos la herramienta de Bédrune y Sigwald, no necesitamos que el dispositivo iOS cuente con Jailbreak o software adicional para poder extraer su imagen bit a bit, lo que sí necesitamos es cumplir con las dependencias del iPhone Data Protector en el sistema que lo corramos (en mi caso Mac OS X), por tanto será lo primero que hagamos.

Nota: Jailbreak es un procedimiento utilizado para eliminar las limitaciones planteadas por Apple en sus dispositivos con sistema operativo iOS. Realizar este proceso permite al propietario del equipo tener acceso total al sistema operativo, permitiendo realizar modificaciones, instalar extensiones, temas o aplicaciones que no se encuentran disponibles en la tienda de aplicaciones oficial de Apple (App Store).

Resolviendo Dependencias de iPhone Data Protector

Nota: El proceso documentado en este artículo se realizó desde un equipo Mac OS X, pero no quiere decir que no puedas correrlo en tu sistema de preferencia, lo unico que necesitas es cumplir con las dependencias que se mencionan en este texto e instalarla segun sea el caso.

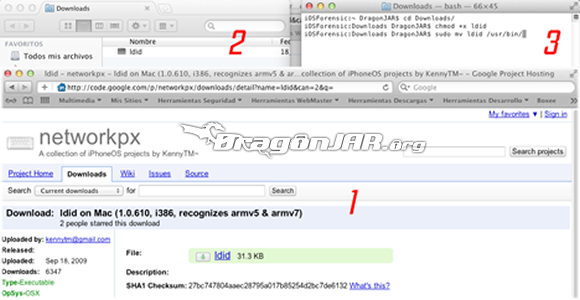

Lo primero que haremos será descargar e instalar el paquete Link Identity Editor (ldid) en nuestro sistema operativo. Para esto, ingresamos al repositorio en google code de Kenny Chan quien nos proporcionará el ejecutable ldid con soporte para Mac OS, pero además para arquitecturas de procesadores ARM v5 y v7 http://code.google.com/p/networkpx/downloads/detail?name=ldid&can=2&q=ldid una vez descargado, le damos permisos de ejecución y lo movemos a la carpeta /usr/bin de nuestro sistema.

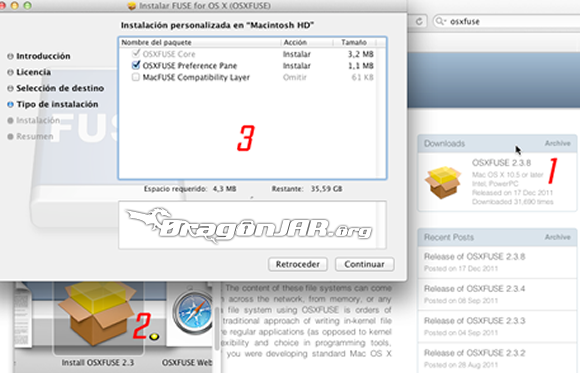

La siguiente dependencia que instalaremos se trata de OSXFUSE, la adaptación para Mac del famoso FUSE (Filesystem in Userspace), que además de facilitarnos la visualización y escritura en una buena cantidad de sistemas de archivos, nos permitirá crear el disco RAM que subiremos a nuestro dispositivo iOS para ayudarnos a realizar las tareas de adquisición, sólo tenemos que descargarlo de la página oficial http://osxfuse.github.com e instalarlo utilizando su asistente.

También es necesario tener instalado el entorno de desarrollo Xcode, ojalá en su última versión, ya que este proporciona todas las herramientas necesarias para compilar algunos componentes del iPhone Data Protector, podemos conseguir una copia de Xcode, por medio de la Mac App Store o desde http://developer.apple.com

iPhone Data Protector utiliza varias librerías de python para su funcionamiento. Algunas de ellas como pycrypto son muy comunes en herramientas que realicen algún procedimiento criptográfico, como en nuestro caso, ya que haremos uso de esta librería para descifrar los archivos del sistema iOS una vez tengamos la copia bit a bit del mismo.

Hay muchas formas de instalar una librería de python, pero en este caso usaremos las herramientas que nos proporciona el sistema operativo para instalar pycrypto y otras librerías requeridas por el iPhone Data Protector como lo son M2crypto, construct y progressbar.

Instalando pycrypto:

Instalando M2crypto, construct y progressbar:

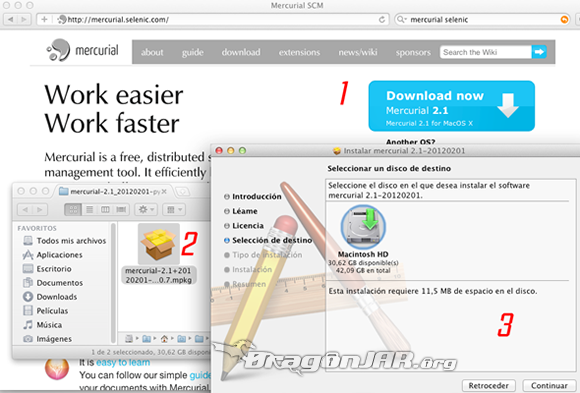

Y por último nos queda instalar Mercurial, el sistema de control de versiones utilizada por los desarrolladores de iPhone Data Protector para administrar su proyecto. Por tanto, si deseamos una copia actual de él, tenemos que descargar mercurial desde http://mercurial.selenic.com e instalarlo usando su asistente.

iPhone Data Protector

Una ves resueltas todas las dependencias del iPhone Data Protector, pasamos a conseguir la última versión de la herramienta desde el repositorio oficial en google code.

El iPhone Data Protector utiliza algunos archivos de iOS 5.0 para generar el disco RAM que finalmente subiremos a nuestro dispositivo. Por tanto, debemos tener una copia de esta versión de iOS para que la herramienta pueda extraer estos archivos. Existen diferentes páginas que almacenan las imágenes del sistema iOS en sus diferentes versiones y dispositivos, la que más recomiendo es getiOS.com, pero con una simple búsqueda con las palabras “iOS 5.0 ipsw” seguro encontrarás otra fuente de donde descargar esta versión para tu equipo, una vez tengas el firmware, lo guardas en la carpeta /iphone-dataprotector/.

Nota: A la fecha de la publicación de este artículo la versión actual del iOS es superior a la 5.0, pero se utiliza esta imagen por compatibilidad con los dispositivos y la herramienta, la última versión del iPhone Data Protector no es compatible con dispositivos iPhone 5 y superiores ni con sistema operativo iOS 6.0, para sistemas inferiores a iOS 6 podemos seguir usando el firmware de iOS 5.0. Recuerda que la imagen sólo se utilizará para crear el disco RAM, en ningún momento tocaremos los archivos ni el sistema del dispositivo a analizar, por tanto, para la herramienta es transparente la versión que tenga instalada el aparato.

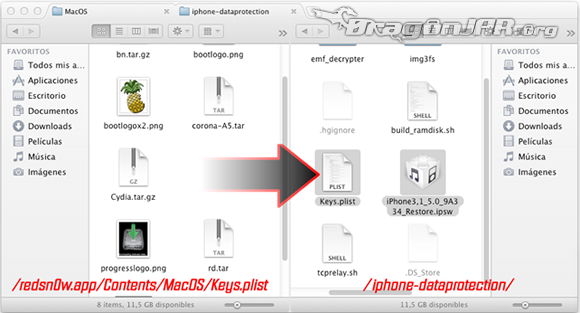

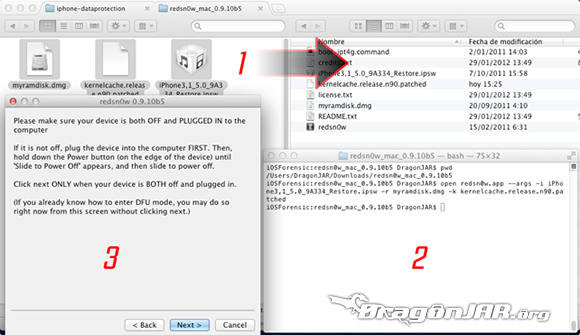

Para su correcto funcionamiento el iPhone Data Protector utiliza el listado de llaves Keys.plist que contiene la herramienta redsn0w 0.9.10b5 desarrollada por el iPhone Dev-Team y utilizada ampliamente para realizar Jailbreak a los dispositivos iOS, este archivo se encuentra dentro de la aplicación redsn0w.app (clic derecho, mostrar contenido del paquete) en la ruta /Contents/MacOS/Keys.plist y lo copiamos en la carpeta /iphone-dataprotection/.

Nota: iPhone Dev-Team es uno de los grupos mas reconocidos en la escena “Jailbreak”, famosos por realizar la primera herramienta para ejecutar software no firmado por Apple en sus dispositivos (PwnageTool) y saltar una a una las medidas de seguridad interpuestas por la manzana con cada nueva versión de iOS. El sitio oficial del grupo es www.iphone-dev.org donde, entre otras cosas, encontrarás las últimas versiones de sus creaciones como PwnageTool y redsn0w.

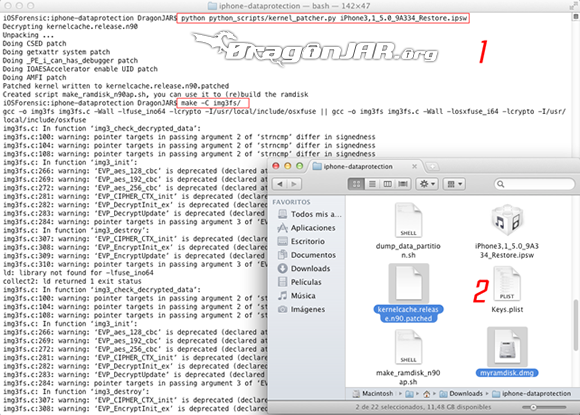

El paso a seguir será parchear el kernel del iOS 5.0 y generar nuestro disco RAM. Para eso, abrimos la consola de nuestro sistema, nos ubicamos en la carpeta del iPhone Data Protector y lanzamos el script kernel_patcher.py que se encuentra en la carpeta python_scripts, pasándole como parámetro el nombre del iOS 5.0 que descargamos (python python_scripts/kernel_patcher.py IOS5PARATUDISPOSITIVO.ipsw).

Después de correr el script kernel_patcher.py, compilamos la herramienta img3fs (make -C img3fs) que nos dará soporte al sistema de archivos img3 utilizado por los dispositivos iOS y utilizada por el script make_ramdisk_XXXX(cambia según el dispositivo).sh, el cual debemos ejecutar para generar el disco RAM que subiremos al equipo.

El resultado de ejecutar estos scripts es la creación de 2 archivos: kernelcache.release.n90.patched que contiene el kernel de iOS 5.0 parcheado y myramdisk.dmg (puede cambiar de nombre según el dispositivo) que contiene un conjunto de herramientas que subiremos a la RAM del dispositivo y nos ayudarán en el proceso de análisis forense sobre iOS.

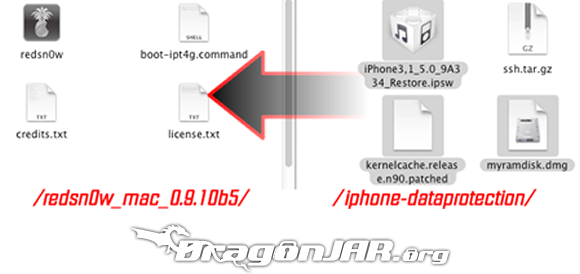

Para esto usaremos la herramienta redsn0w 0.9.10b5 desarrollada por el iPhone Dev-Team y utilizada ampliamente para realizar Jailbreak al iOS 5, pero en esta ocasión le pasaremos una serie de parámetros, para que en vez de instalar Cydia, la tienda de aplicaciones no oficiales para iOS, instale en la RAM de nuestro dispositivo el paquete de herramientas que contiene el archivo myramdisk.dmg.

Copiamos el firmware de iOS 5.0, el kernel parcheado y el disco RAM a la carpeta donde tengamos el redsn0w para pasárselos como parámetro ejecutando:

open redsn0w.app --args -i IOS5PARATUDISPOSITIVO.ipsw -r myramdisk.dmg -k kernelcache.release.n90.patched

Nota: Cuando lancemos el redsnow 0.9.10b5 con los parámetros descritos anteriormente y no logramos poner el dispositivo en modo DFU (algo normal si nunca has realizado el procedimiento), NO podemos darle el botón “< Back” y empezar de nuevo, lo que debemos hacer es cerrar la aplicación y lanzarla de nuevo con los parámetros “--args -i IOS5PARATUDISPOSITIVO.ipsw -r DISCORAM.dmg -k KERNELPARCHEADO.patched”, de lo contrario cuando estemos subiendo el disco ram tendremos problemas.

Si todo ha salido bien debe aparecerte la interface del redsn0w 0.9.10b5 indicándote que apagues tu dispositivo para proceder a ponerlo en modo DFU (Device Firmware Update).

El modo DFU en los dispositivos iOS es un estado especial de recuperación que se utiliza principalmente para restaurar el firmware del sistema, aunque también es muy utilizado por la escena Jailbreak para subir firmware modificado que haga funciones adicionales a las que Apple ha pensado para su dispositivo y por investigadores como nosotros que deseamos cargar software que cumpla con una función especifica, como la de darnos acceso nativo al equipo para poder realizar un análisis forense digital forense.

Para poner nuestro equipo en este modo, es necesario:

- Dejar presionado el botón Home (botón redondo ubicado debajo de la pantalla) y el botón Sleep (botón ubicado en la parte superior del dispositivo, junto al agujero para conectar los audífonos) al mismo tiempo durante 10 segundos

- Después de estos 10 segundos debemos soltar el botón Sleep, sin dejar de presionar el botón Home por otros 10 segundos.

Si has realizado bien el procedimiento, redsn0w detectó el modo DFU y empezó a realizar una serie de tareas. Cuando termine estas tareas, tu dispositivo deberá estar con la pantalla negra y tener las letras OK dibujadas en código ASCII como en la siguiente imagen.

A veces poner el dispositivo en este modo puede ser un poco tedioso, más aun, cuando no se conoce con exactitud la duración de un segundo, por eso, redsn0w te guía paso a paso en este proceso con un contador que te irá diciendo que botones oprimir o soltar, y por cuanto tiempo. Si es tu primera vez realizando este tipo de procedimientos seguramente te será más útil una búsqueda con las palabras “modo dfu + dispositivo” en YouTube, donde con seguridad encontrarás una buena cantidad de videos que enseñan detalladamente a llevar a cabo este proceso.

NOTA: Si estás virtualizando el Mac OS X, es importante que copies los archivos kernelcache.release.n90.patched, myramdisk.dmg y la imagen de iOS 5.0 a tu sistema anfitrión deberá ser un Windows o Mac OS ya que redsn0w sólo está disponible para estos sistemas, también que descargues la versión 0.9.10b5 de redsn0w para Windows, desconectes tu dispositivo de la maquina virtual y desde la consola ejecutes el programa con los parámetros antes mencionados, o los siguientes parámetros si el sistema anfitrión es un Windows, redsn0w.exe -i IOS5PARATUDISPOSITIVO.ipsw -r myramdisk.dmg -k kernelcache.release.n90.patched ya que normalmente existen problemas de detección en las máquinas virtuales cuando se conecta un dispositivo iOS en modo DFU.

Los procedimientos realizados anteriormente sólo son necesarios una vez por cada tipo de dispositivo iOS que desees analizar, ya que el mismo disco RAM, el mismo parche para el kernel y el mismo firmware iOS 5.0 servirán para cualquier iPhone 4 (utilizado en nuestro caso). Sólo tendrías que volver a generar estos archivos, si tuvieras que analizar, por ejemplo, un iPhone 4S o cualquier dispositivo diferente al iPhone 4.

Pensando en agilizar un poco este trabajo, he realizado este proceso para algunos de los modelos de dispositivos iOS más populares y los he puesto en una carpeta compartida online en http://www.4shared.com/folder/NaaNSN34/Forense-iOS.html, sólo por si algún día llegaras a necesitarla, en ella encontrarás los archivos necesarios para realizar el análisis forense a un dispositivo iOS.

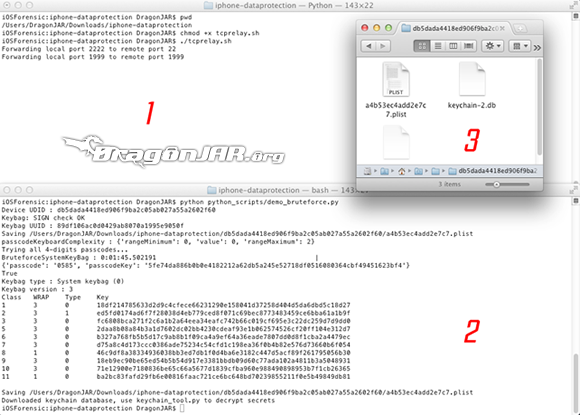

Una vez tengamos el disco que acabamos de crear, en la memoria RAM de nuestro dispositivo debemos hacer la conexión del equipo con nuestro computador. Para esta tarea, iPhone Data Protector trae una herramienta muy útil llamada tcprelay.sh que nos permite re direccionar los puertos remotos abiertos por las aplicaciones del disco RAM en nuestro dispositivo (22 y 1999), a puertos locales en nuestra máquina (2222 y 1999), facilitándonos la comunicación. Para ejecutar esta herramienta primero le damos permisos de ejecución en nuestro sistema (chmod +x tcprelay.sh), luego la ejecutamos (./tcprelay.sh) y dejamos abierta esa consola por el tiempo que deseemos mantener la conexión.

Recuperando Código de Bloqueo

Una vez hecha la conexión local con nuestro equipo, podemos utilizar las demás herramientas que trae el iPhone Data Protector. La primera que usaremos es un script llamado demo_bruteforce.py que se encuentra en la carpeta python_scripts, este pequeño script permite recuperar el código de bloqueo que tenga asignado el dispositivo realizando un ataque de fuerza bruta bastante efectivo cuando el código de bloqueo es numérico (opción por defecto).

Velocidad del ataque de fuerza bruta de la herramienta demo_bruteforce.py:

| Dispositivo iOS | Tiempo en probar las 10000 combinaciones numericas |

| iPad 1 | Alrededor de 16 minutos |

| iPhone 4 | Alrededor de 20 minutos |

| iPhone 3GS | Alrededor de 30 minutos |

Nota: La fuerza bruta en la seguridad informática, se refiere a la forma de recuperar una contraseña probando todas las combinaciones posibles de forma automatizada, hasta encontrar aquella que permite el acceso.

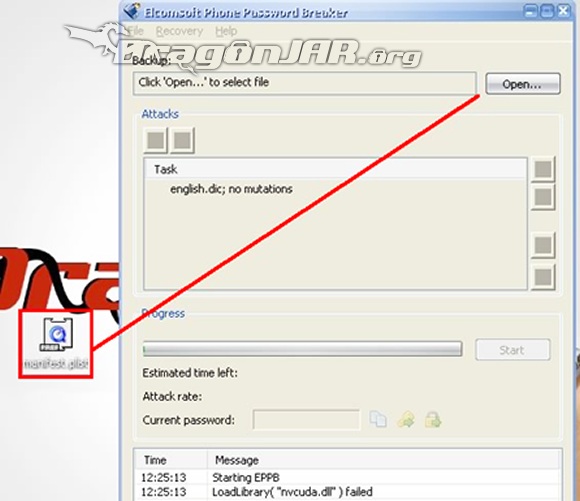

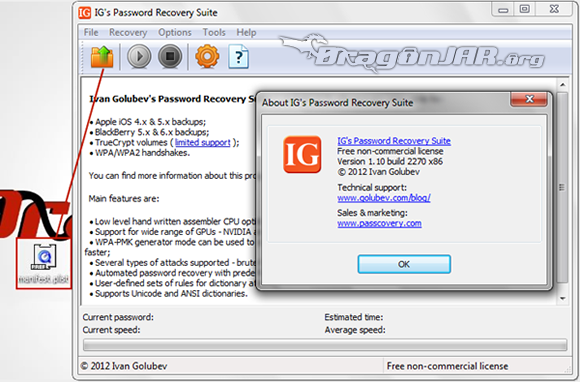

Otra forma de conseguir el código de bloqueo es utilizando el software comercial Phone Password Breaker, desarrollado por la empresa Elcomsoft (www.elcomsoft.com) que permite descifrar el código de bloqueo de los dispositivos iOS haciendo uso de la fuerza bruta o el software IGPRS Ivan Golubev's Password Recovery Suite que además de recuperar contraseñas de iOS desde sus backups, también recupera contraseñas de BlackBerry, algunos volúmenes de TrueCrypt, y handshakes de WPA/WPA2 con la posibilidad de usar el poder de computo de nuestra GPU para agilizar el proceso. (http://www.golubev.com/igprs), sin importar la herramienta que decidamos utilizar, el único requisito es que contemos con acceso a un equipo sincronizado con iTunes para extraer el archivo manifest.plist.

El único archivo que necesitamos para descifrar el código de bloqueo utilizado por los dispositivos iOS se llama manifest.plist almacenado en los backups que genera automáticamente el iTunes y que puede ser encontrado en las siguientes rutas según el sistema operativo:

• Mac OS X: ~/Library/Application Support/MobileSync/Backup/

• Windows XP: \Documents and Settings\(usuario)\Application Data\Apple Computer\MobileSync\Backup\

• Windows Vista y Windows 7: \Users\(usuario)\AppData\Roaming\Apple Computer\MobileSync\Backup\

Sólo debemos abrir el manifest.plist con el Phone Password Breaker, darle clic al botón Start y esperar que el ataque de fuerza bruta surja efecto, arrojando en la mayoría de los casos el código de bloqueo mucho mas rápido que con el iPhone Data Protector ya que se utiliza la capacidad de procesamiento del equipo donde se ejecuta el software y no la del dispositivo iOS.

Phone Password Breaker:

Ivan Golubev's Password Recovery Suite: