Malware APT y dominios que resuelven a localhost

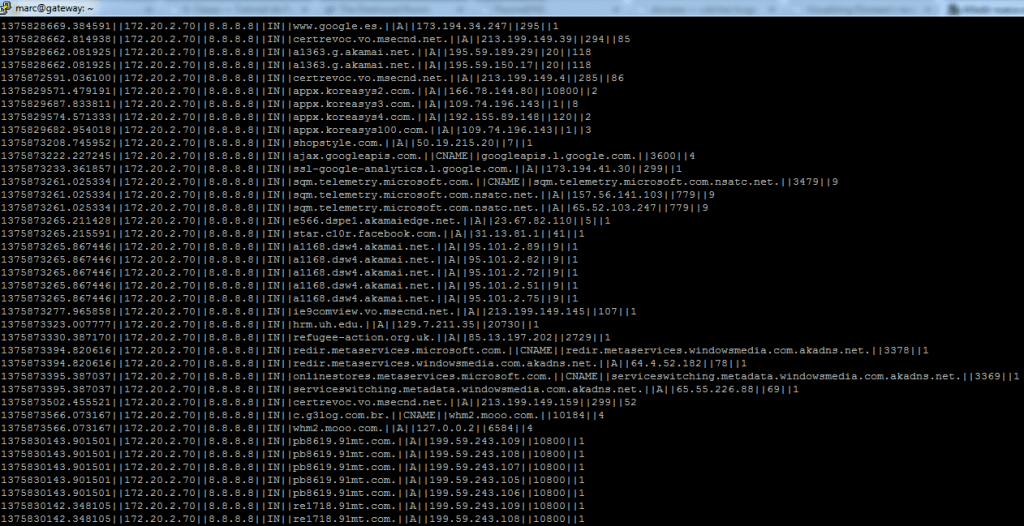

Malware APT y dominios que resuelven a localhost, quizás el título sea un poco atrevido, pero espero que después de la lectura entendáis por qué he puesto este título. Hace días publicaba por aquí el tema del passive DNS. He seguido analizando malware y registrando que dominios resuelven a que IP por lo que la base de datos ha ido creciendo y he visto algo interesante que quería compartir.

El proyecto del passive DNS tiene un index.php desde el que podremos consultar los dominios que se han resuelto y cuantas veces se han resuelto estos dominios.

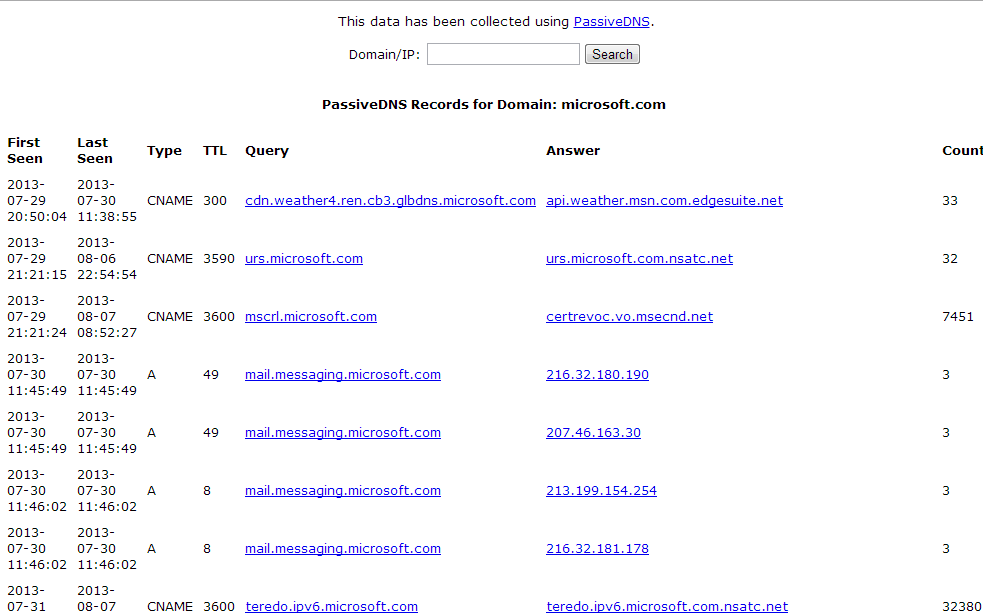

Malware APT y dominios que resuelven a localhost, ejemplo de búsqueda de dominios

Podemos ver ejemplos de búsquedas de dominios relacionados con Microsoft.

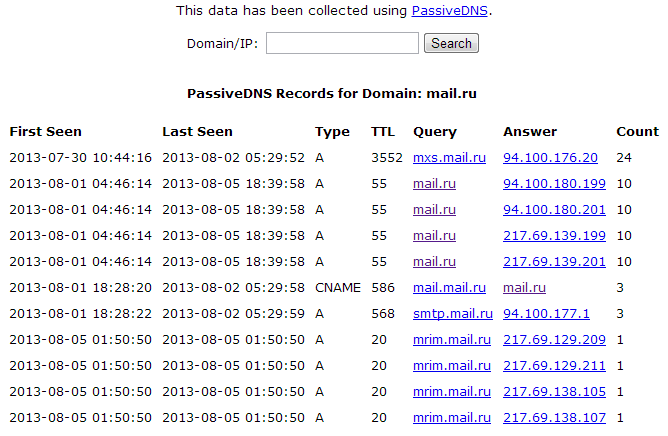

O por ejemplo malware que hayan enviado un correo por pasarelas de correo del estilo mail.ru

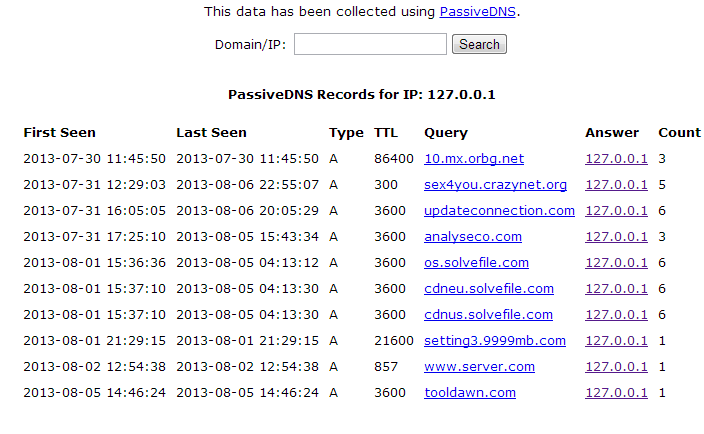

Pero una de las cosas que mas me ha sorprendido son aquellos dominios que resuelven a localhost.

Malware APT y dominios que resuelven a localhost, aquí tenéis un ejemplo:

Investigando porque esto era así y porque pasaba con ciertas piezas de malware al final al final se llega a las siguientes conclusiones

Casos de ataques

Uno de los casos plausibles es cuando los malos inician una campaña, distribuyen la muestra pero la ventana de ataque es más pequeña, por lo que cambian el registro y lo dejan a localhost.

Ataques dirigidos =! APT ?¿?¿?

Se han visto casos en los que, grupos de hacking de origen chino usan ciertos dominios a los que luego le cambian la IP.

Igual que pasa con los dominios usados en las campañas de malware que cambian el registro. Cuando van a investigar el dominio puede que resuelva a la IP original, pero cambien el dominio a localhost.

Dominios desactivados por el ISP en Malware APT y dominios que resuelven a localhost

Se da el caso de que si encuentran un dominio que esté ligado a una campaña de phishing o relacionado con una botnet, que desactiven el dominio y lo cambien a localhost.

¿Y vosotros que pensáis? ¿Porque creéis que ocurre esto?