Javascript ofuscado ¿Qué hacemos? II

En la primera entrada vimos como comprobar que el fichero seguía online, como lo podríamos descargar y como podíamos ponerlo bonito.

Hemos visto que aunque pongamos y usemos servicios para identar el código ofuscado no por eso tenemos que entenderlo.

El el artículo de hoy vamos a ver como podemos ver el resultado del Jasvacript ofuscado sin padecer ningún riesgo.

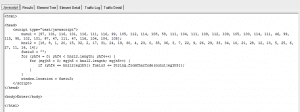

Para la primera prueba usaremos una herramienta del Team Kahu Security llamada "Revelo". En este herramienta que tiene múltiples usos, lo que haremos será colocar el código Javascript y podremos saber qué hace realmente.

Esta es la interfaz de Reverlo, lo que tenemos aquí es el código identado por JsBeautifer. Una de las cosas que he me gusta de esta herramienta es que podremos ver el preview.

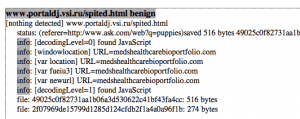

Ya podemos ver que el Javascript realmente nos lleva a una web de venta/compra de viagra y cosas parecidas.

Ahora lo que haremos será analizar este código Javascript con otra herramienta que se llama JsunPack, que sirve para analizar código Javascript. Hacemos submit de la URL, y esperamos a los resultados.

JsunPack, ha analizado el HTML y comenta que no tiene nada maligno, pero en cambio ha detectado varios location que te mandan a la web que hemos enseñado antes.

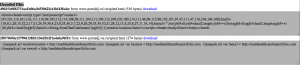

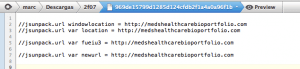

Podremos descargar el data que ha analizado, si queremos ver realmente de las variables que habían en el Javascript podemos consulta.

Herramientas que se han usado:

[+]JsunPak: http://jsunpack.jeek.org/

[+]JsBeautifer http://jsbeautifier.org/