Crónica tercer día de Conferencias RootedCon 2012

Durante los días 1, 2 y 3 de Marzo en Madrid, España se celebraron conferencias RootedCON y este año he tenido la oportunidad de asistir a esta gran conferencia y la verdad que la agenda de la tercera jornada se presentaba de lo más interesante…

En el transcurso del día se dieron puedo apreciar el talento local que tiene España en cuanto a seguridad informática, con charlas como:

Nuevos escenarios de ataque con estación base falsa GSM/GPRS

La charlas de Taddong siempre dejan impresionados a su público. Charlas en conferencias en España sobre lo que tratan ellos hay pocas. Además Josep y Pico que han sacado un libro que lo puedes encontrar en la web de Informatica 64.

La charla era una mejora de la que ya dieron en año pasado. Repasaron conceptos para que la gente pudiera seguir mejor la charla y se dedicaron a redirigir llamadas, suplantar llamantes, interceptar comunicaciones, montaron todo un laboratorio. En mi opinión MUY interesante como siempre.

Pimp Your Android

Sebastián es un crack, ya lo podemos ver con algunos de los artículos que publica.

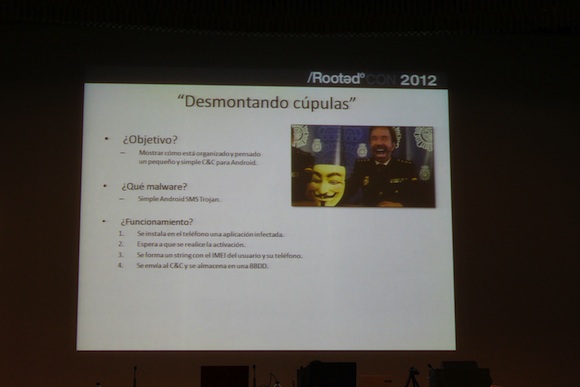

Su charla abarcó temas como, montar un laboratorio de investigación, trastear con aplicaciones, análisis forenses (SIM + Memoria SD + Memoria interna), formar un zoológico de malware, evolución del malware en plataformas Android, nuevos vectores de ataque, medidas de seguridad en android, reversing, desmantelar un C&C, presentación de un PoC de tapjacking que afecta al 100% de dispositivos móviles. La charla de Sebastián me gustó mucho, explicó todo con un lenguaje muy esclarecedor con el que se pudo entender perfectamente que trabajo está realizando con Android.

Mejora en el Proceso de Desempacado usando Técnicas DBI

Los que ya hemos visto a Ricardo dar una charla sabemos que será una charla en la que tendremos que estar muy atentos. La verdad es que, que mejor que la explicación de la explicación de la web de la RootedCon.

"Es un método útil para analizar, en tiempo de ejecución, el comportamiento de un programa. En seguridad informática DBI se usa para detección de vulnerabilidades tipo buffer overflow, o detectar otro tipo de excepciones no controladas que pueden resultar en fallos de seguridad en los sistemas. En esta ponencia se presenta el uso de DBI más aplicado a ingeniería inversa, más precisamente, al campo del desempacado de ejecutables protegidos. Lo complicado cuando uno se enfrenta a un ejecutable protegido es saber diferenciar dónde acaba el código del protector y dónde empieza el código real del ejecutable. Concretamente, en esta charla se presenta cómo se puede usar DBI para encontrar tal diferencia. Esta nueva forma de encontrar el comienzo del código real del ejecutable, paso crucial para conseguir un ejecutable sin protección a partir de un ejecutable

protegido, es un primer paso en el uso de DBI para desempacado automático, donde surgen un montón de preguntas que permanecen abiertas: ¿qué pasa con la IAT? ¿se puede usar DBI también para arreglarla? ¿y qué ocurre con las técnicas de antidebugging?. «

Sin duda un crack Ricardo, pude aprender muchas cosas con su charla.

Inguma 0.5 - Red Wagon

Hugo, fue una de las ponencias que mas se alargo en la RootedCon y, porque no, dejó a los asistentes con la boca abierta.

Para empezar trajo las novedades de la nueva versión de Inguma haciendo especial hincapié en su faceta de entorno para el descubrimiento y explotación de nuevas vulnerabilidades, incluyendo las fases de:

• Descubrimiento de nuevas vulnerabilidades

• Creación de exploits para las vulnerabilidades descubiertas.

• Explotación y control de los sistemas explotados.

Luego la charla tomó otro camino.

ilustrar las diferencias y particularidades de estudiar entornos o sistemas poco comunes; se usará como objetivo del estudio un tipo de sistema que se aleja de lo habitual y se examinarán facetas como:

• Obtención de información sobre el sistema.

• Búsqueda y adquisición de HW/SW para su estudio.

• Peculiaridades en la búsqueda y explotación de vulnerabilidades.

• “Responsible disclosure” en estos casos especialitos 😀

Explicación de la ponencia en la web de la Rooted. Increíble os recomiendo el esperar a que el vídeo esté disponible.

All Your Crimeware Are Belong To Us!

Para los amantes del cibercrimen y los temas underground en Internet la charla de Manu y Fran será de vuestro gusto.

La charla de Manu y Fran abarcó temas como tiendas donde se vende y se compra malware... servicios que se dan en los foros underground, además se dio un repaso de historia a malware como Carberp. Además en la charla, le hicieron una pequeña broma a Chema Alonso con la Botnet que habían preparado. Pero mejor que lo veáis en los vídeos.

Seguridad de aplicaciones web basadas en el DNIe

Yo creo que la organización de la RootedCon puso la charla de Raúl Siles la última ya que se sabía que generaría expectación. La charla de Raúl fue MUY interesante. Puso en duda la seguridad que existe hoy en día en las aplicaciones que se basan en DNI-e.

«El DNI electrónico (DNIe) es un elemento clave para la autentificación e identificación de usuarios y ciudadanos en los servicios críticos de

la sociedad de la información española actual, tanto privados como públicos. Debido a las limitaciones en las herramientas web de auditoría y pen-testing existentes, ¿sabemos realmente si los servicios y aplicaciones web basados en el DNIe son seguros? El DNIe es seguro pero… ¿se usa de forma segura? ¿Son seguros los componentes web asociados al DNIe? Exploremos la situación actual a través de nuevas herramientas, casos reales y demostraciones prácticas.»

Así se describía la charla de Raúl en la web de la Rooted, Raúl explicó que proyectos habían actualmente en OWASP con el tema del DNI-e. José A. Guasch hizo una demo, también impresionante.