Analizando un correo de SPAM

Analizando un correo de SPAM, los proveedores de correo electrónico vigilan de ajustar sus filtros de SPAM para que los usuarios no sufran oleadas de correos basura con phishings, malware etc...Yo siempre reviso el SPAM por si acaso viene algún premio que merezca la pena analizar.

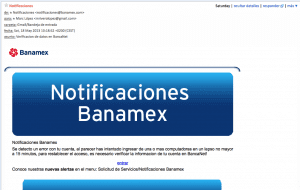

En la revisión de correos que estaba realizando me ha llegado un correo de SPAM, se trataba de un phishing. Sabía que era así porque me ofrecían cambiar las claves de una cuenta bancaria de la que yo no tenía cuenta registrada.

Analizando un correo de SPAM Observamos el correo

Tenía claro de que se trataba de un phishing ya que yo no tengo cuenta en Banamex.

Miramos el enlace donde apunta la palabra Entrar:

http://www.baltiprofiil.ee/boveda.banamex.com.mx/serban/

La parte en negrita es el dominio, para confundir al usuario han usado la palabra banamex en el directorio donde estaría alojado el phishing.

darkmac:malware marc$ curl -I http://www.baltiprofiil.ee/boveda.banamex.com.mx/serban/ HTTP/1.1 404 Komponenti ei leitud Date: Mon, 20 May 2013 21:38:03 GMT Server: Apache/2.2.24/DataZone SP (Unix) mod_zfpm/0.2 P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM" Expires: Mon, 1 Jan 2001 00:00:00 GMT Cache-Control: post-check=0, pre-check=0 Pragma: no-cache Set-Cookie: fb2e82f3aa5e9e6274ab1d0eb636e5bd=6e5fcf339c991bbe34523d245d2d2a29; path=/ Set-Cookie: lang=deleted; expires=Sun, 20-May-2012 21:38:02 GMT; path=/ Set-Cookie: jfcookie=deleted; expires=Sun, 20-May-2012 21:38:02 GMT; path=/ Set-Cookie: jfcookie[lang]=deleted; expires=Sun, 20-May-2012 21:38:02 GMT; path=/ Last-Modified: Mon, 20 May 2013 21:38:03 GMT Content-Type: text/html; charset=utf-8

El phishing no está disponible, una lástima, me hubiera gustado analizarlo.

He consultado el dominio en las listas negras y no está, por lo tanto puede que se trate de un dominio comprometido.

http://multirbl.valli.org/lookup/baltiprofiil.ee.html

Analizando la cabecera del mail

Una de las cosas que podemos hacer es mirar las cabeceras del correo o mail, eso nos aportará más información.

Received: by 10.60.27.70 with SMTP id r6csp7332oeg;

Sat, 18 May 2013 02:11:56 -0700 (PDT)

X-Received: by 10.15.108.6 with SMTP id cc6mr79602894eeb.28.1368868315363;

Sat, 18 May 2013 02:11:55 -0700 (PDT)

Return-Path: <[email protected]>

Received: from s16071902.onlinehome-server.info (intercampusonline.com. [212.227.89.54])

by mx.google.com with ESMTPS id i3si21728397eev.129.2013.05.18.02.11.54

for <[email protected]>

(version=TLSv1 cipher=RC4-SHA bits=128/128);

Sat, 18 May 2013 02:11:55 -0700 (PDT)

Received-SPF: neutral (google.com: 212.227.89.54 is neither permitted nor denied by best guess record for domain of [email protected]) client-ip=212.227.89.54;

Authentication-Results: mx.google.com;

spf=neutral (google.com: 212.227.89.54 is neither permitted nor denied by best guess record for domain of <strong>[email protected]</strong>) [email protected]

Received: by <strong>s16071902.onlinehome-server.info</strong> (Postfix, from userid 502)

id 9E1269FB0; Sat, 18 May 2013 10:18:52 +0200 (CEST)

To: [email protected]

Subject: Verificacion de datos en BancaNet

X-PHP-Originating-Script: 502:index.php

From: Notificaciones<[email protected]>

Reply-To: [email protected]

La dirección de correo estaba spoofeada por lo tanto el destinatario del correo pensará de nuevo que la notificación se la envía el banco. Una de las maneras de revisar esta parte es mirar la cabecera del correo.

Como véis un pequeño análisis nos da información sobre el phishing recibido.